-

1.1前 言

-

1.21 网络安全基础

-

1.2.11.1 OSI模型和TCP/IP协议栈

-

1.2.21.2 常用的网络协议分析

-

1.2.31.3 常用的端口介绍

-

1.2.41.4 常用的网络命令

-

1.2.51.5 常用的进程服务介绍

-

1.32 局域网的攻击防御及控制技术

-

1.3.12.1 以太网的工作原理介绍

-

1.3.22.2 局域网内的IP攻击

-

1.3.32.3 隐藏本机真实的MAC地址

-

1.3.42.4 QQ攻击与防御

-

1.3.52.5 局域网内流量控制P2P

-

1.43 黑客常用的工具介绍

-

1.4.13.1 黑客概述

-

1.4.23.2 黑客攻击

-

1.4.33.3 X-Scan-v3.3漏洞扫描工具

-

1.4.43.4 扫描端口的工具介绍

-

1.4.53.5 流光扫描工具

-

1.4.63.6 局域网综合扫描工具LanHelper介绍

-

1.4.73.7 Shed扫描共享目录

-

1.4.83.8 网络监听工具

-

1.54 操作系统常规的安全防范方法

-

1.5.14.1 取消文件夹的隐藏共享

-

1.5.24.2 注册表中去除隐藏共享

-

1.5.34.3 删除TCP/IP绑定的NETBios协议

-

1.5.44.4 禁止建立空连接

-

1.5.54.5 用TCP/IP筛选器提高系统的安全性

-

1.5.64.6 禁用Guest账号

-

1.5.74.7 关闭135端口

-

1.5.84.8 关闭137、138端口

-

1.5.94.9 关闭139和445端口

-

1.5.104.10 通过注册表关闭445端口

-

1.5.114.11 禁止用户修改注册表

-

1.5.124.12 关闭信使服务

-

1.5.134.13 关闭终端服务

-

1.5.144.14 关闭Telnet服务

-

1.5.154.15 关闭Task Scheduler服务

-

1.5.164.16 抵抗DDoS

-

1.5.174.17 禁止Guest访问日志

-

1.5.184.18 灰鸽子木马手工清除

-

1.5.194.19 IE安全设置

-

1.5.204.20 用命令方式保护 IE安全

-

1.5.214.21 修改注册表手工恢复IE默认首页

-

1.5.224.22 修改注册表键值来保证系统安全

-

1.5.234.23 用360安全卫士保证IE及系统安全

-

1.65 木马的攻击与防治

-

1.6.15.1 木马概述

-

1.6.25.2 木马驻留位置

-

1.6.35.3 木马的功能

-

1.6.45.4 木马的特征

-

1.6.55.5 反弹式木马的原理

-

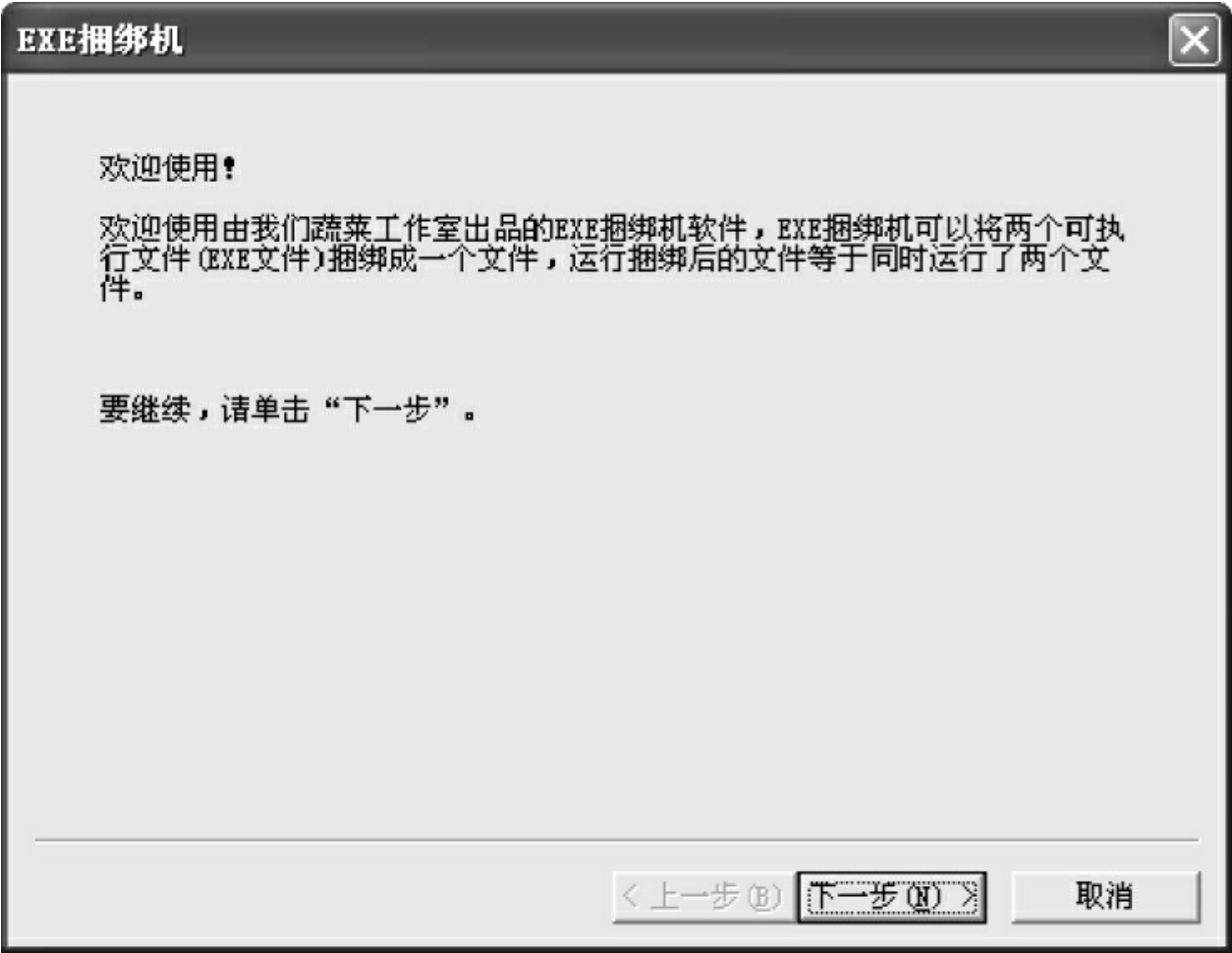

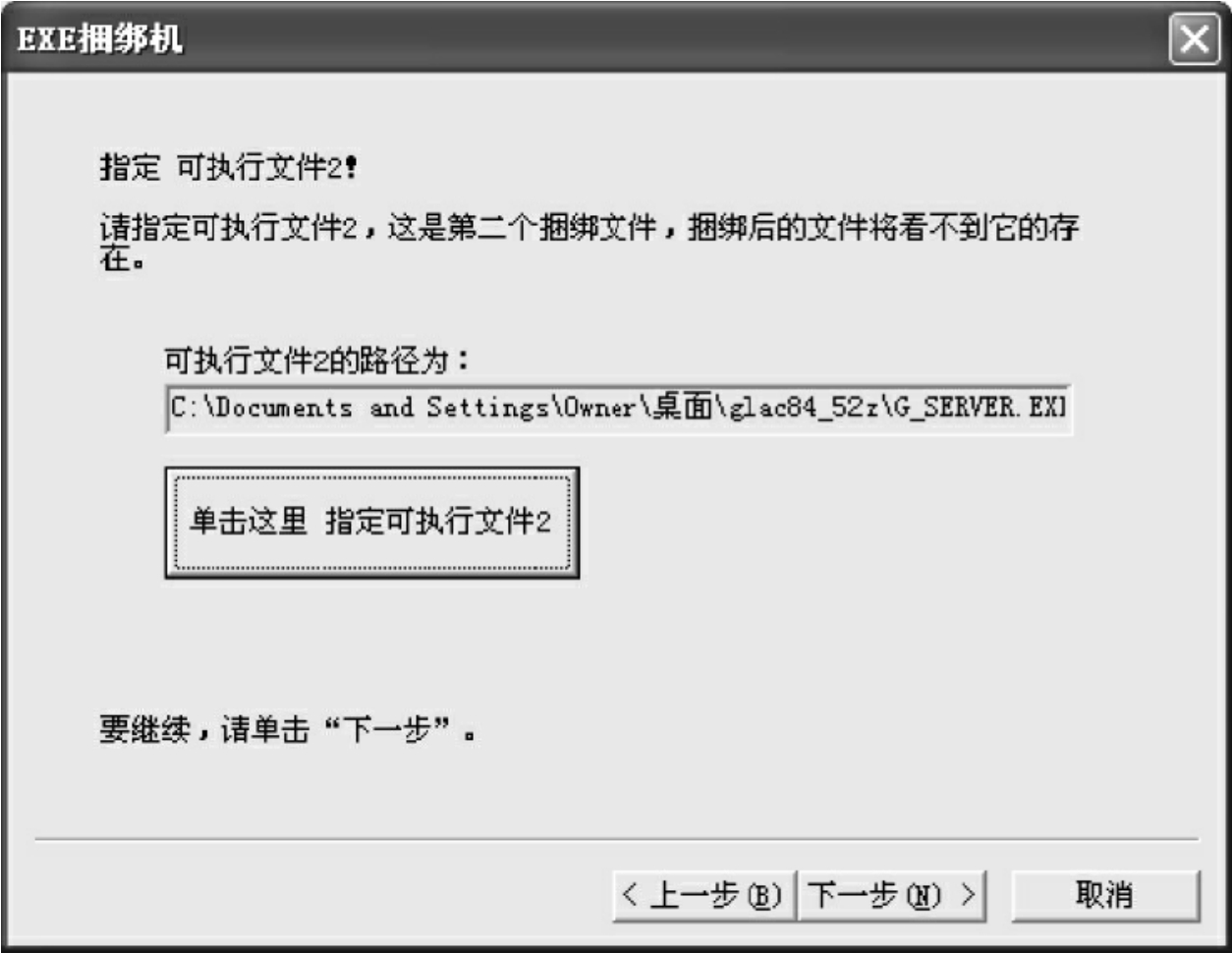

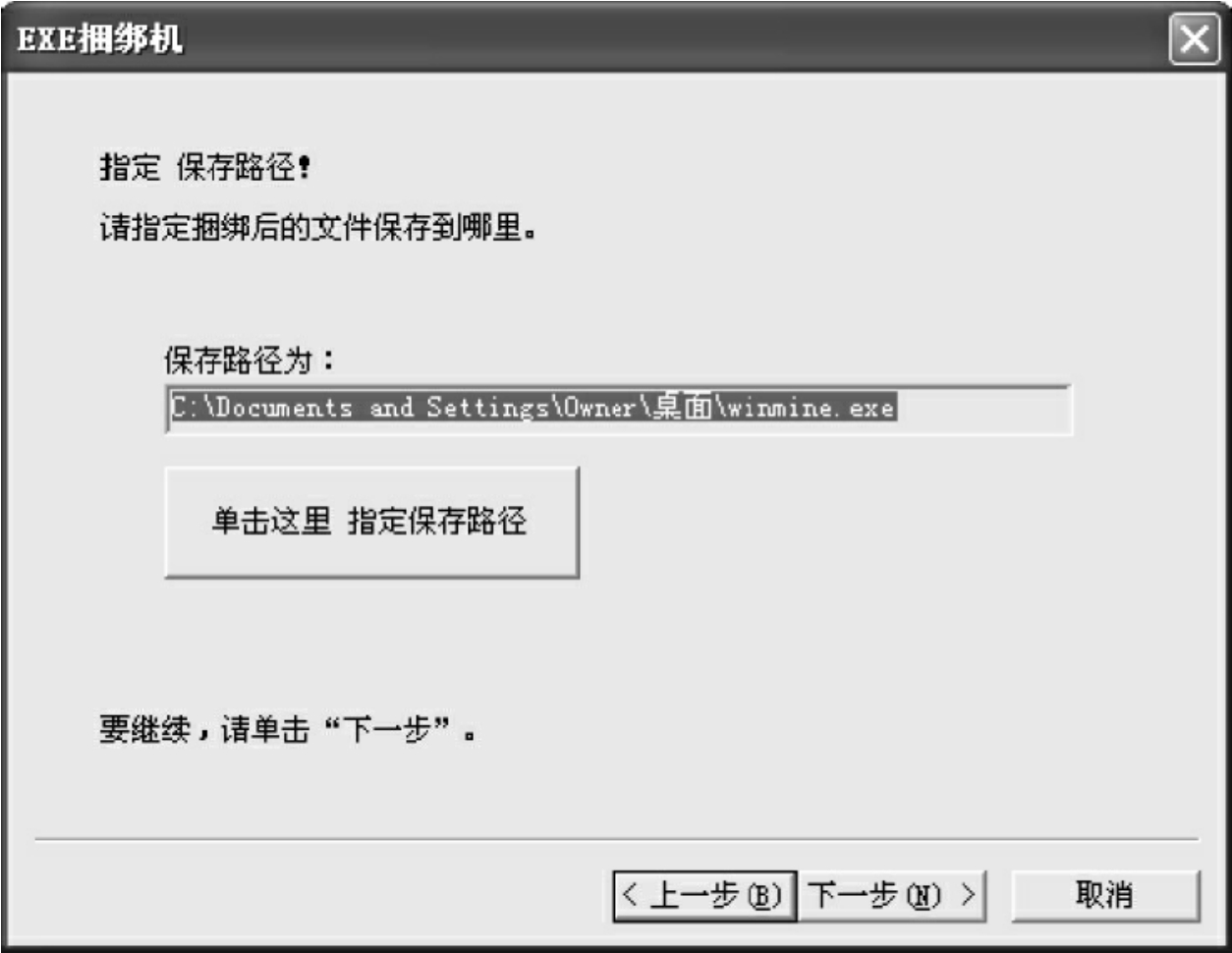

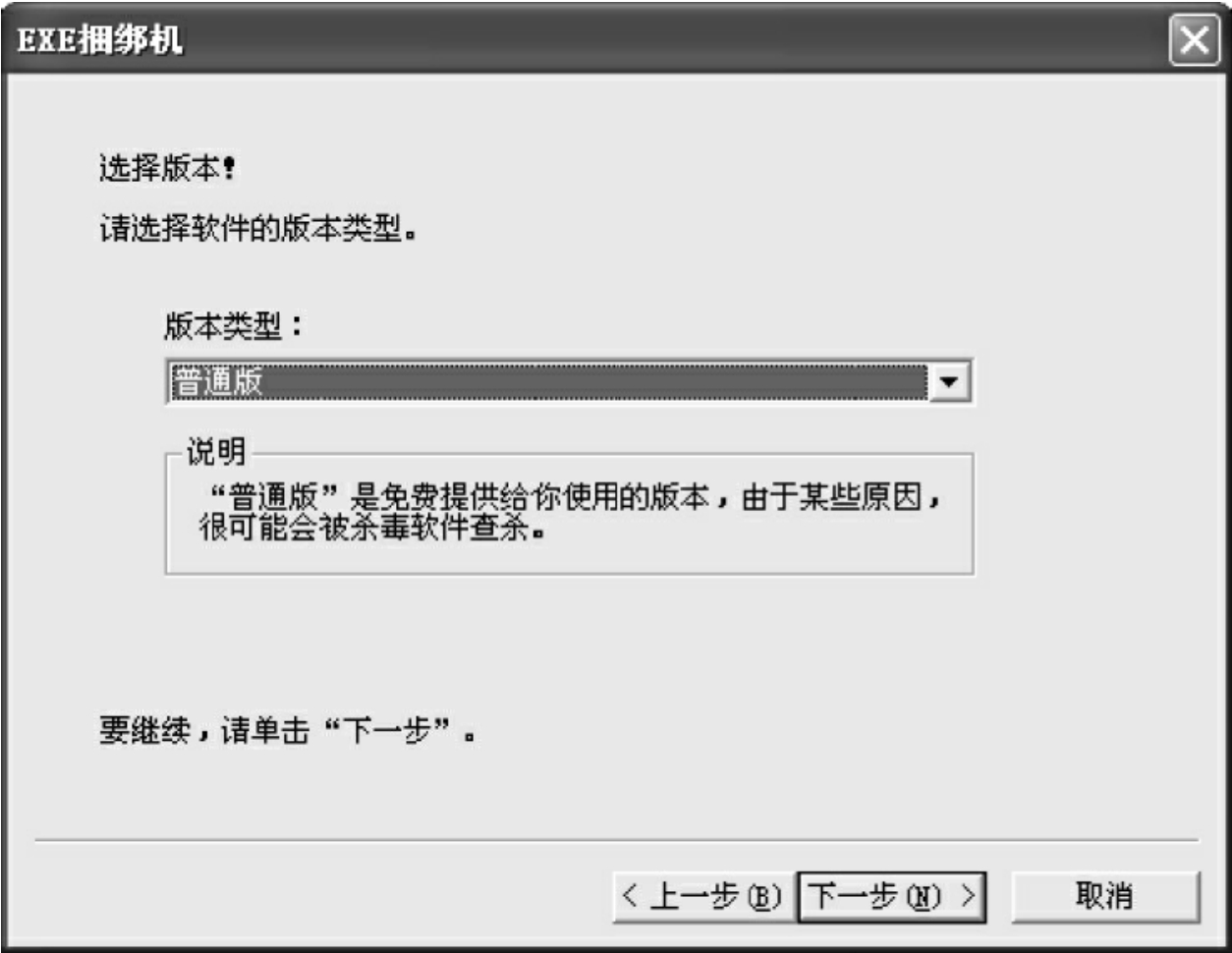

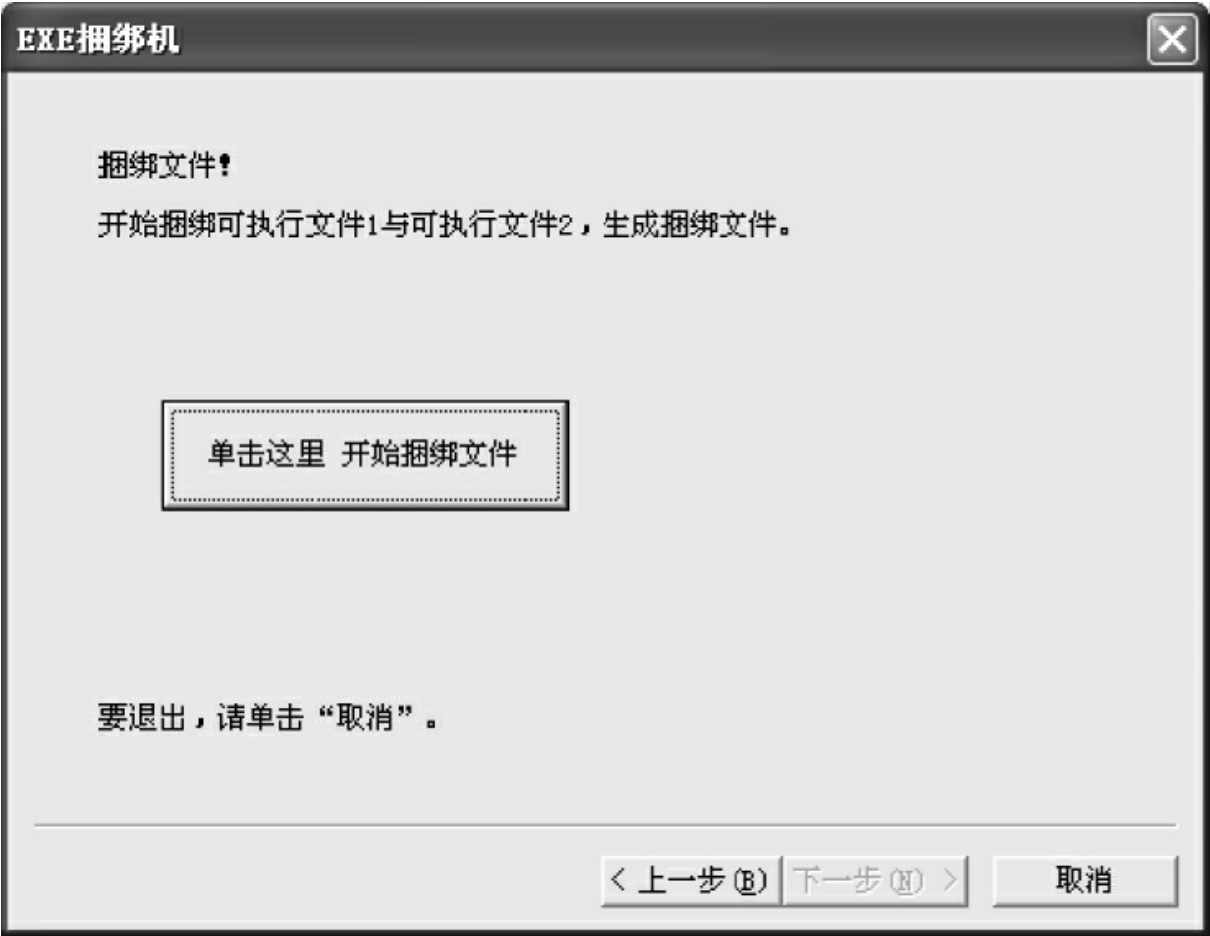

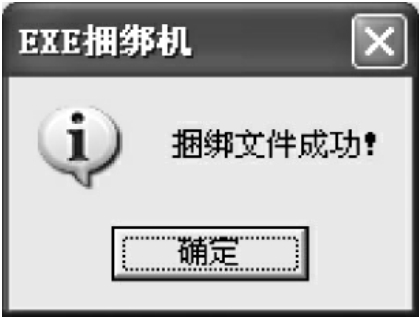

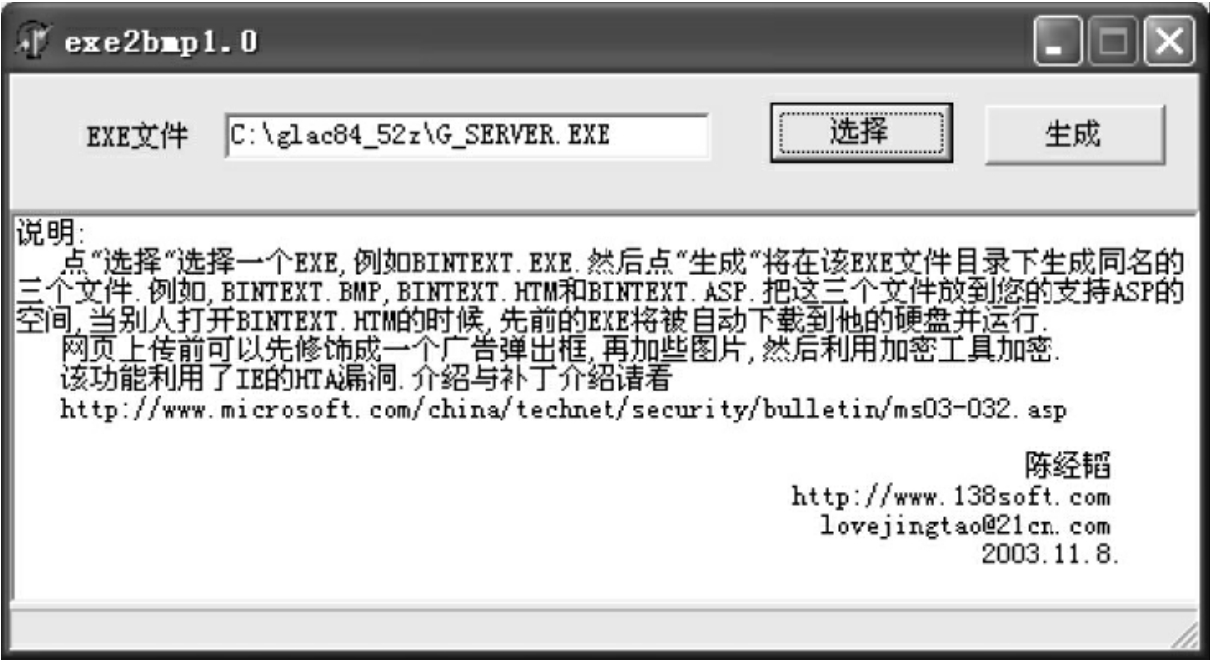

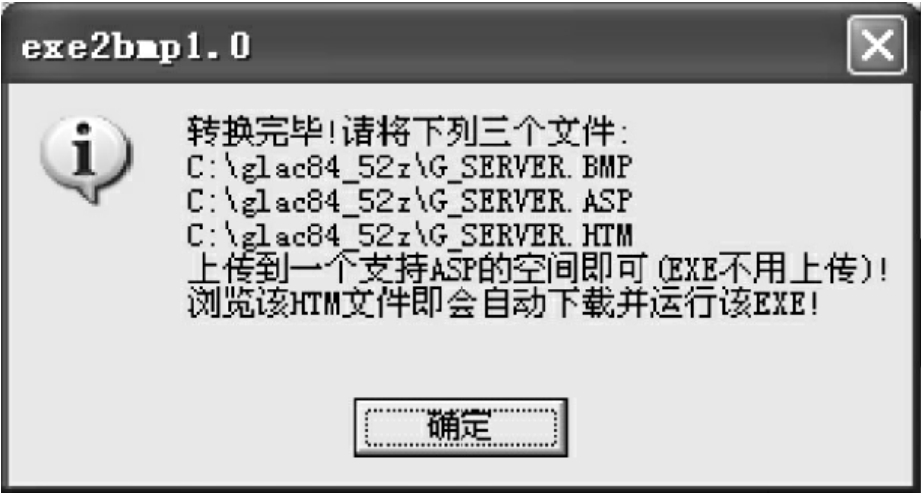

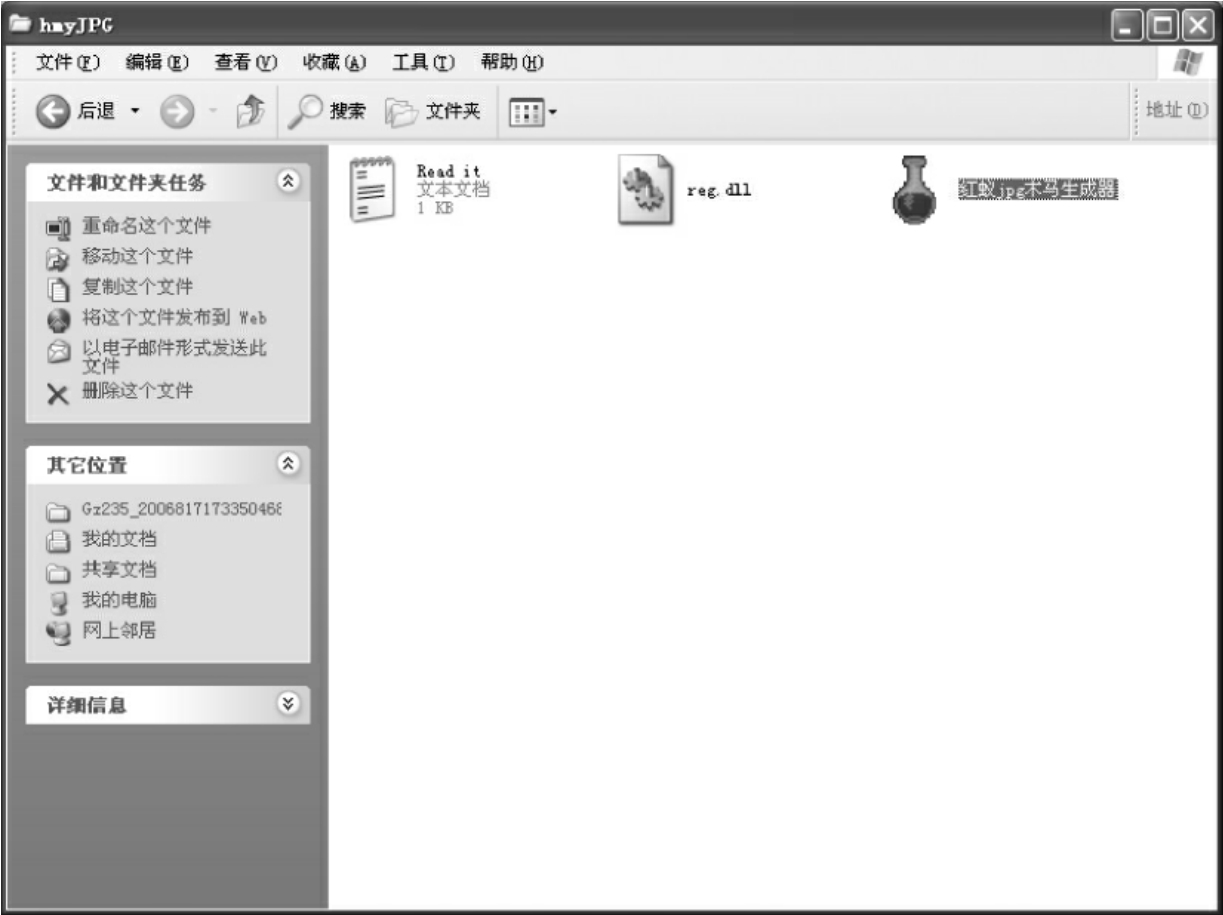

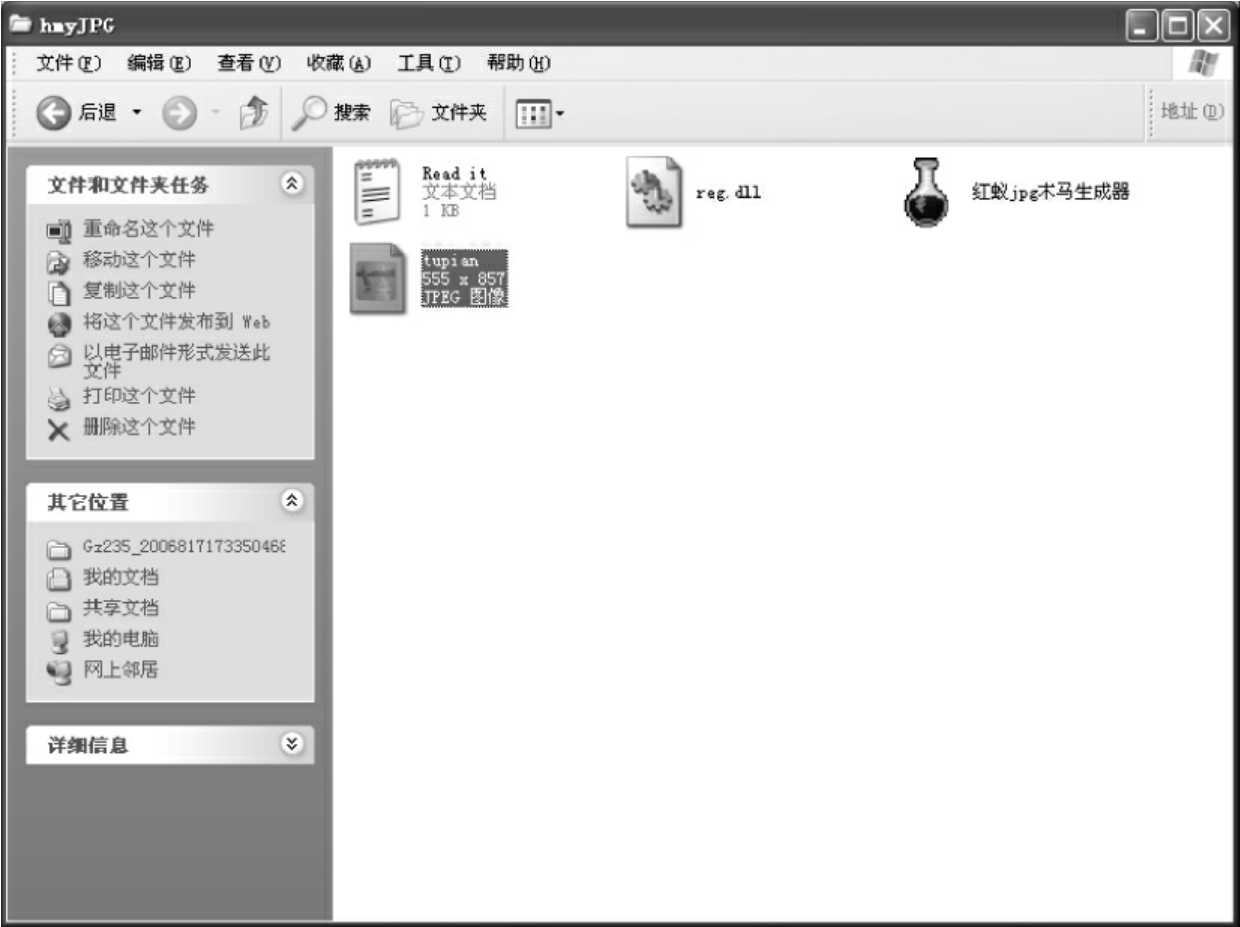

1.6.65.6 木马伪装

-

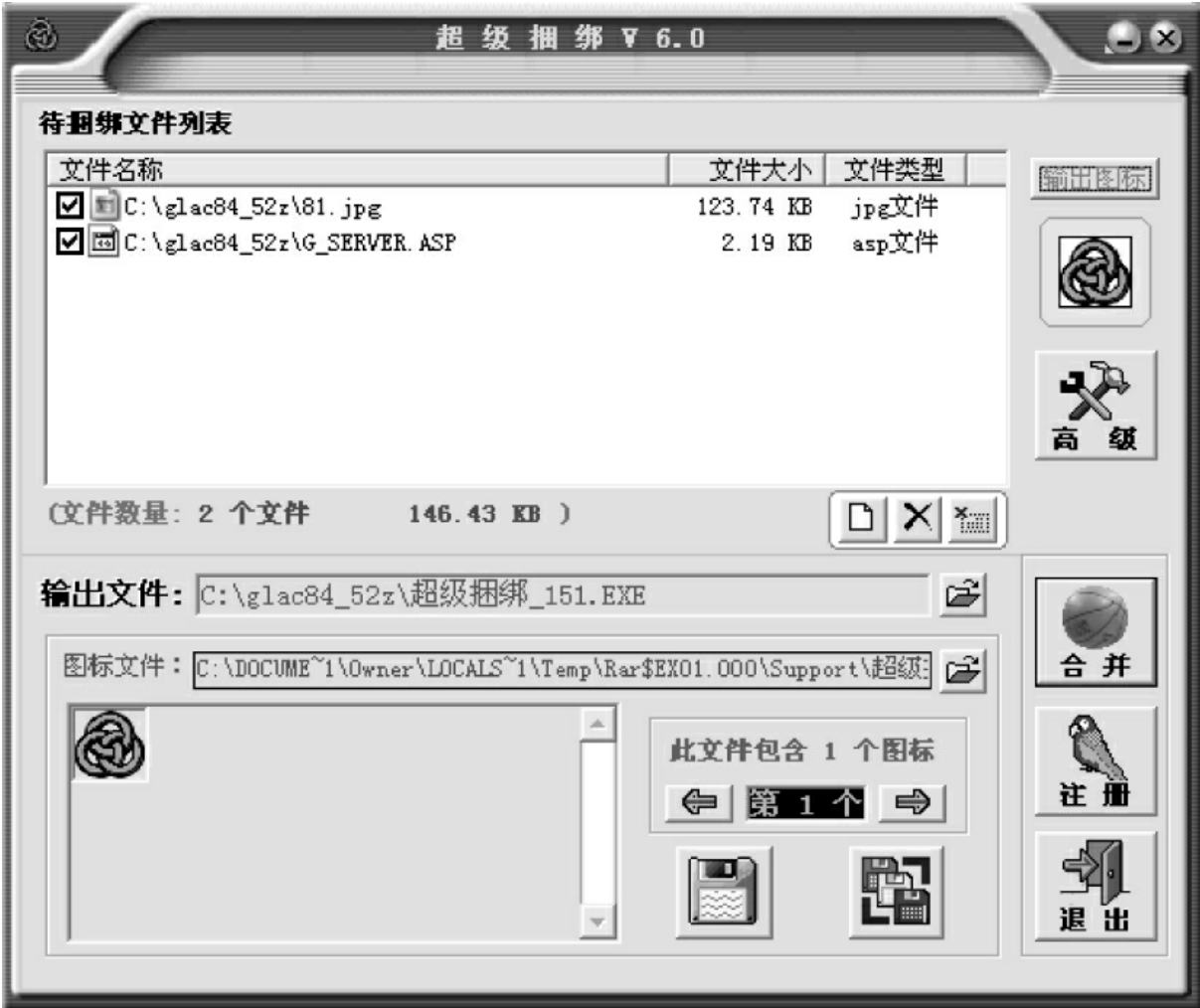

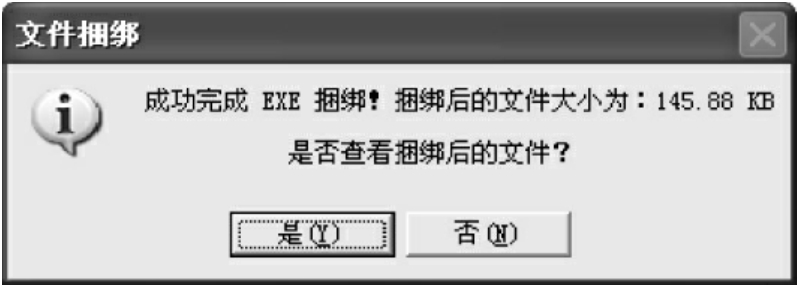

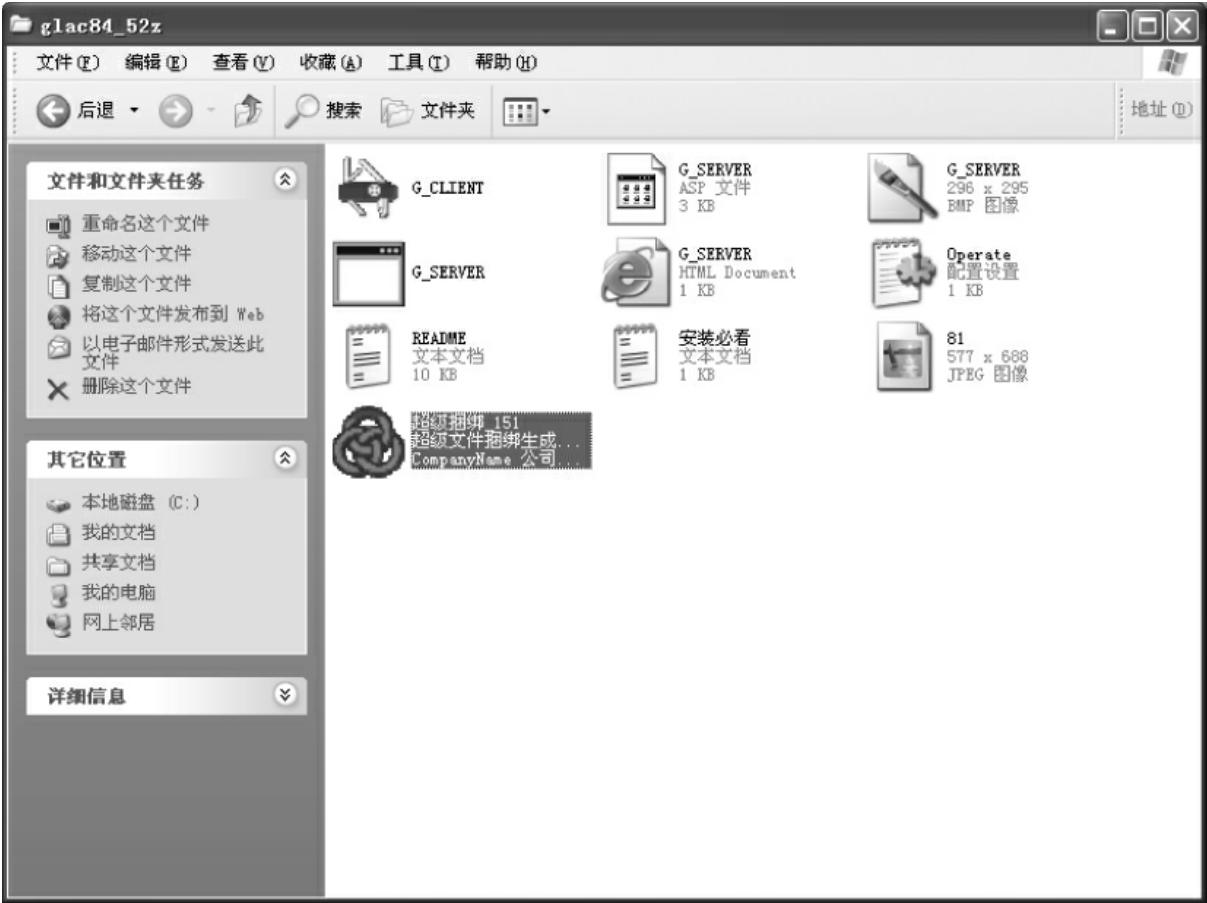

1.6.75.7 木马的免杀加壳

-

1.6.85.8 木马的防治

-

1.6.95.9 木马综合防治

-

1.76 病毒攻击及其防范

-

1.7.16.1 VBS脚本病毒的简介及发展现状

-

1.7.26.2 VBS病毒的特点

-

1.7.36.3 VBS脚本病毒原理分析

-

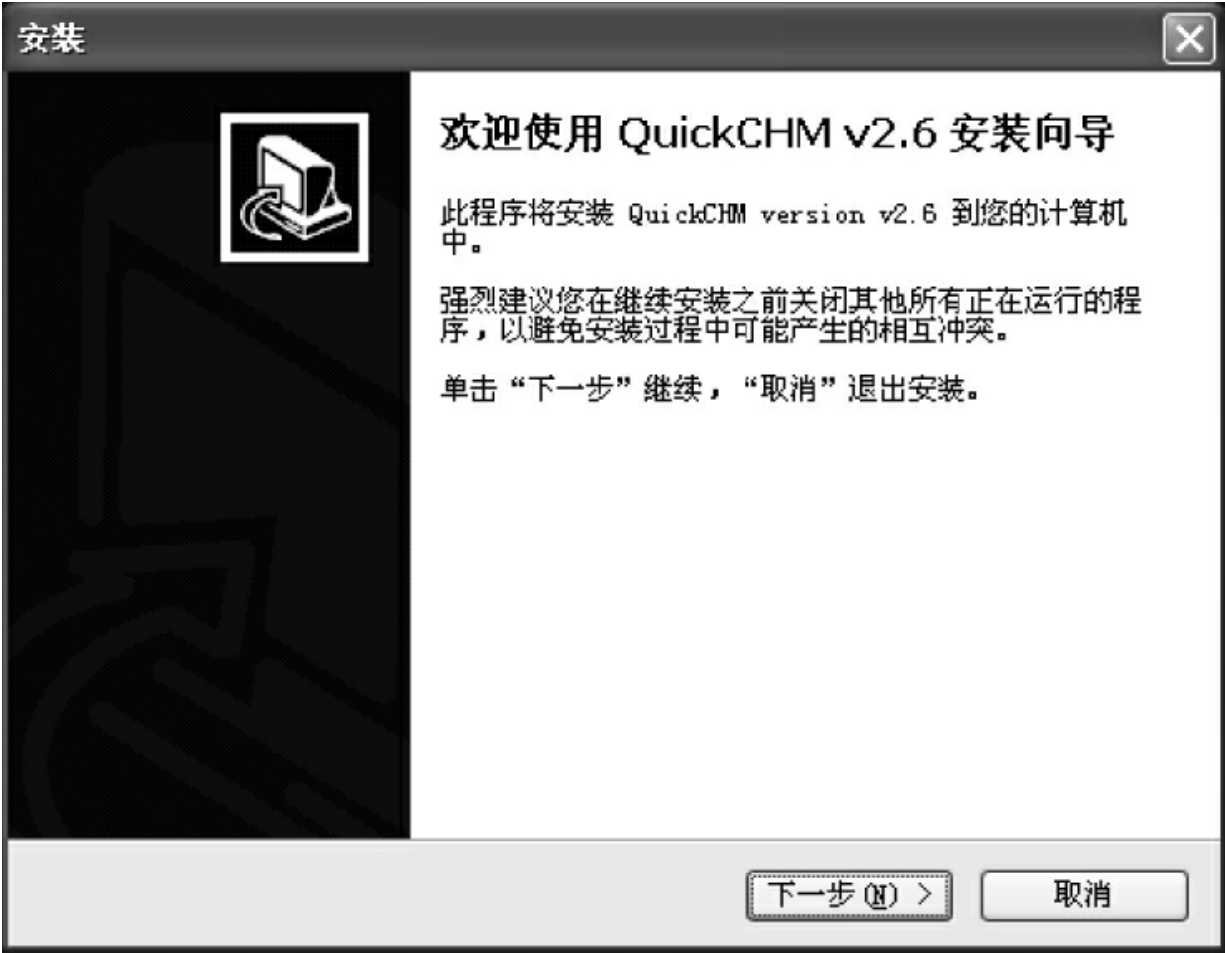

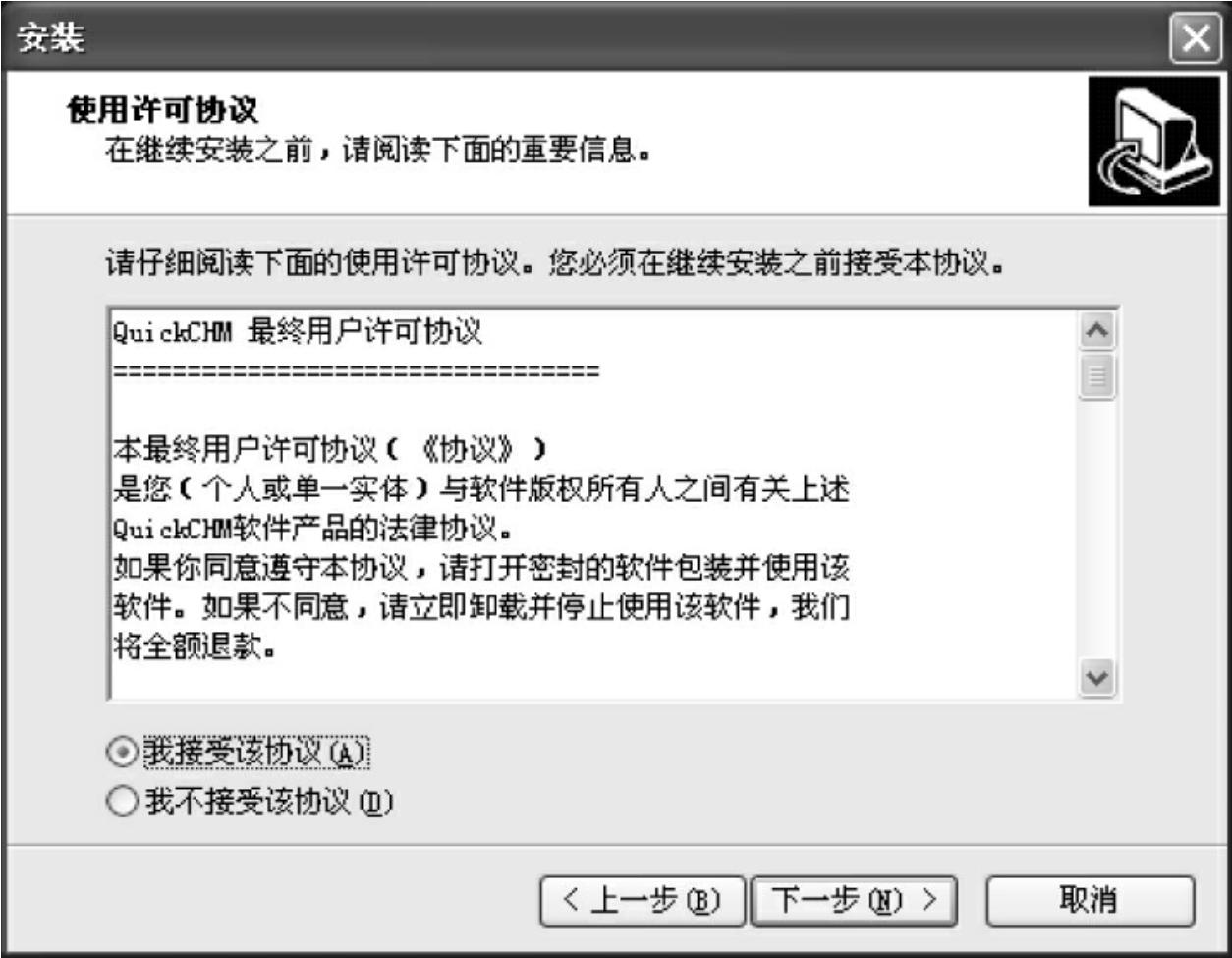

1.7.46.4 VBS脚本病毒生产机

-

1.7.56.5 自定义设置VBS病毒

-

1.7.66.6 VBS蠕虫生成器

-

1.7.76.7 怎样防范蠕虫病毒

-

1.7.86.8 病毒的安全防治

-

1.7.96.9 日常病毒防治的原则

-

1.87 数据的备份与恢复

-

1.8.17.1 数据恢复软件使用

-

1.8.27.2 Ghost备份与恢复

-

1.8.37.3 利用XP自带的还原功能备份与还原

-

1.8.47.4 注册表的备份与恢复

-

1.8.57.5 驱动程序的备份与恢复

-

1.98 密码学与PGP加密

-

1.9.18.1 信息加密概述

-

1.9.28.2 密码的分类

-

1.9.38.3 早期加密技术

-

1.9.48.4 局域网通信安全措施

-

1.9.58.5 PGP软件进行加解密

-

1.10参考文献

1

网络信息安全实用教程