Iptables是工作在用户空间中,定义规则的工具,本身并不算是防火墙。通过定义规则让其实现防火墙的功能。

1.内核空间中

2.数据包从内核流入用户空间的

3.数据包从用户空间流出的

4.进入/离开本机的外网接口

5.进入/离开本机的内网接口

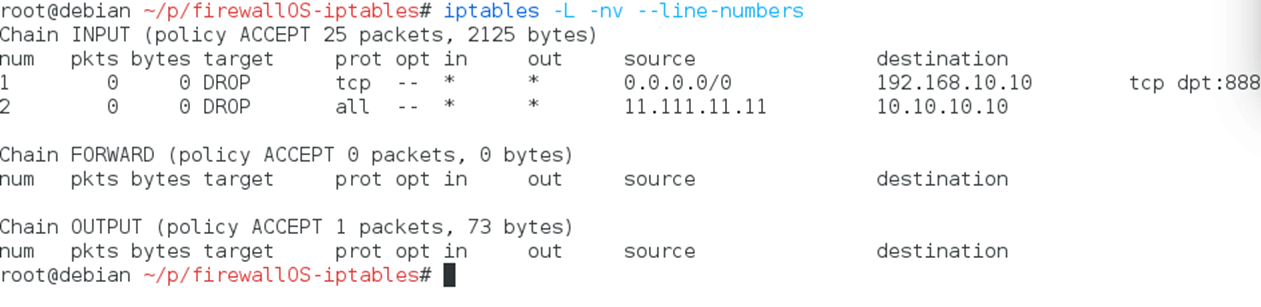

Filter表

(1)INPUT链:过滤所有目标地址是本机的数据包(对进入本机数据包的过滤)

(2)OUTPUT 链:过滤所有本机产生的数据包(对源地址得数据包的过滤)

(3)FORWARD链:过滤所有路过本机的数据包(源地址和目标地址都不是本机的数据包)

iptables定义规则的方式比较复杂:

格式:iptables [-t table] COMMAND chain CRETIRIA -j ACTION

-t table :3个filter nat mangle

COMMAND:定义如何对规则进行管理

chain:指定你接下来的规则到底是在哪个链上操作的,当定义策略的时候,是可以省略的。

CRETIRIA:指定匹配标准

-j ACTION :指定如何进行处理

举例:不允许172.16.0.0/24的进行访问。

iptables -t filter -A INPUT -s 172.16.0.0/16 -p udp --dport 53 -j DROP。

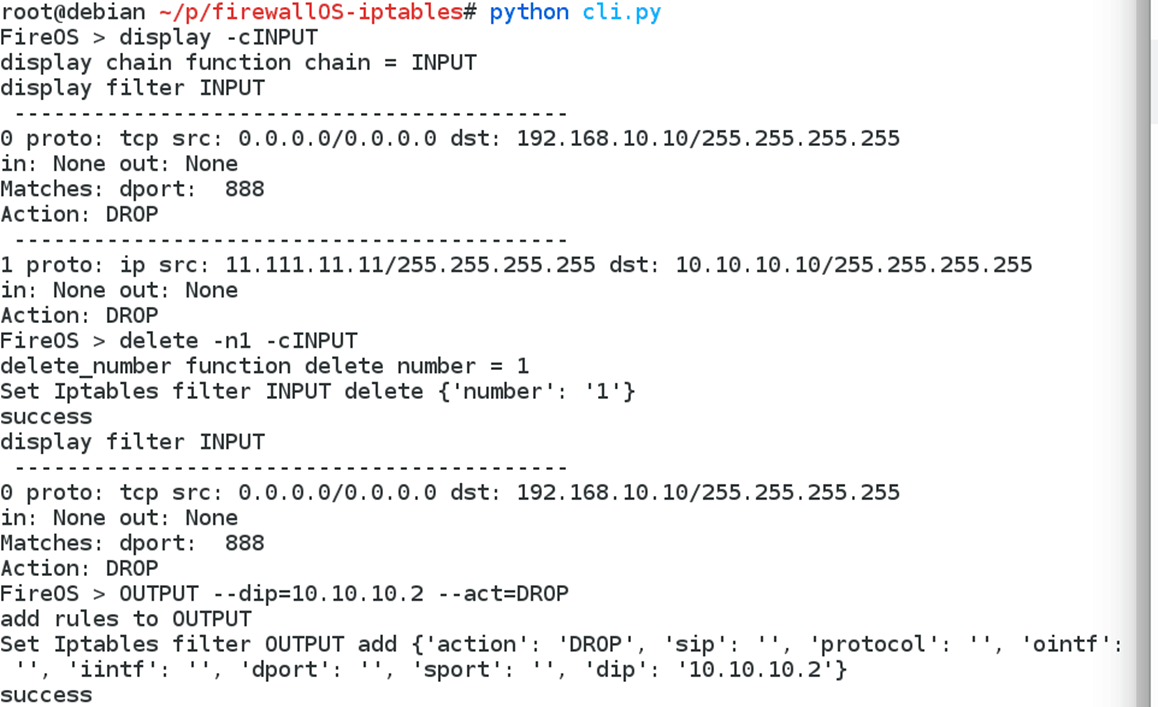

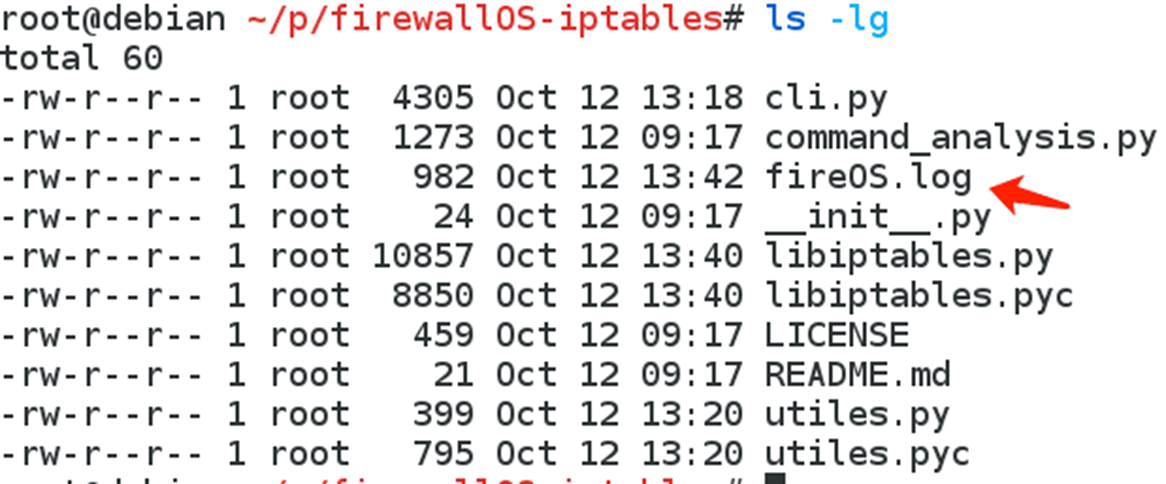

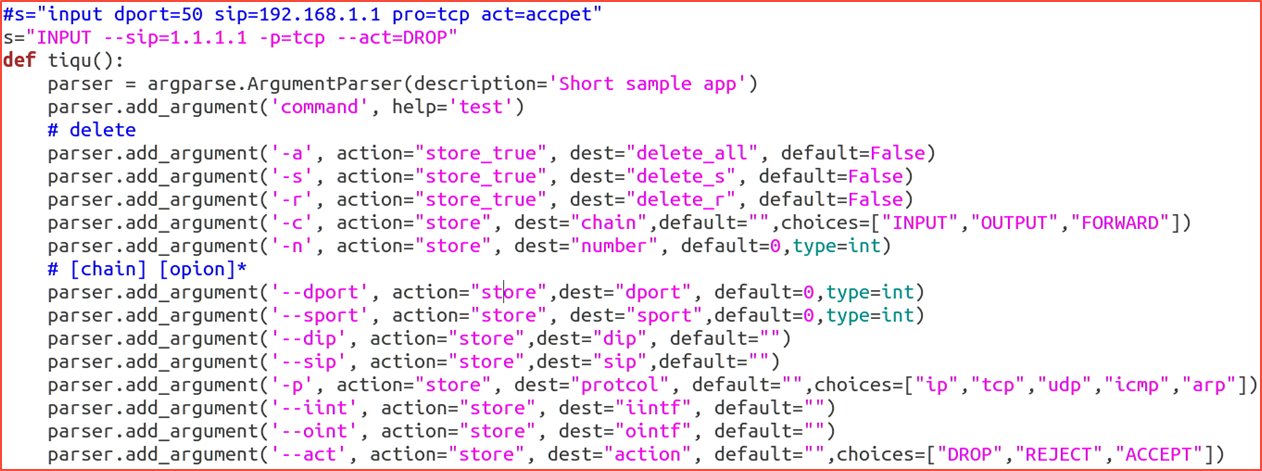

预期设计的命令:

1、清屏:

clear

2、删除规则:

delete -all 清除所有规则

-s 清除自建规则

-r 数据chain计数置为0

delete [chain] [num]/[name]

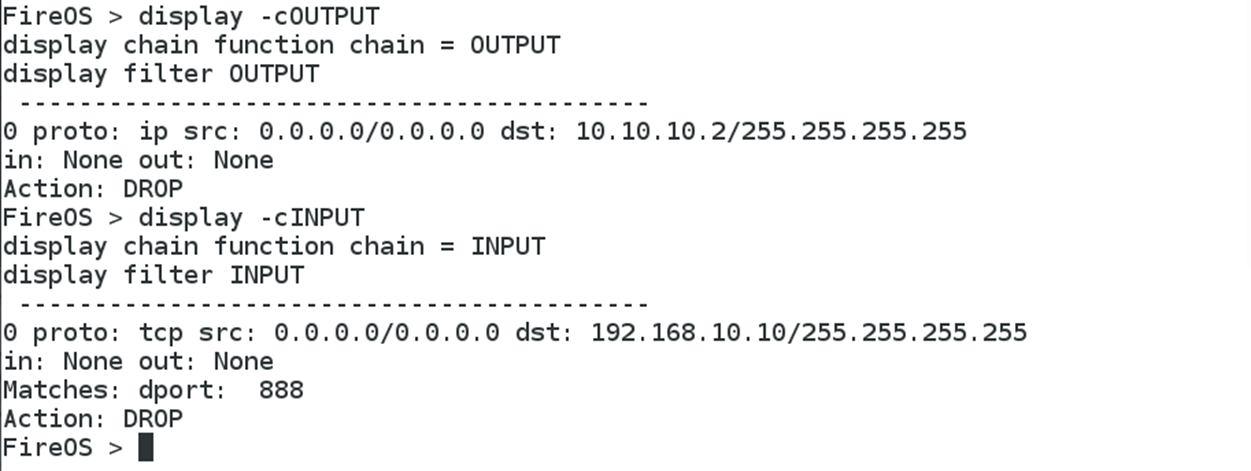

3、查看规则

display 查看filter中的所有规则

display [chain] 链上的规则

4、两种模式

acceptall 首先允许所有的包,然后再禁止有危险的包通过放火墙。

dropall 首先禁止所有的包,然后根据需要的服务允许特定的包通过防火墙。

5、关机

exit

6、输入过滤表规则

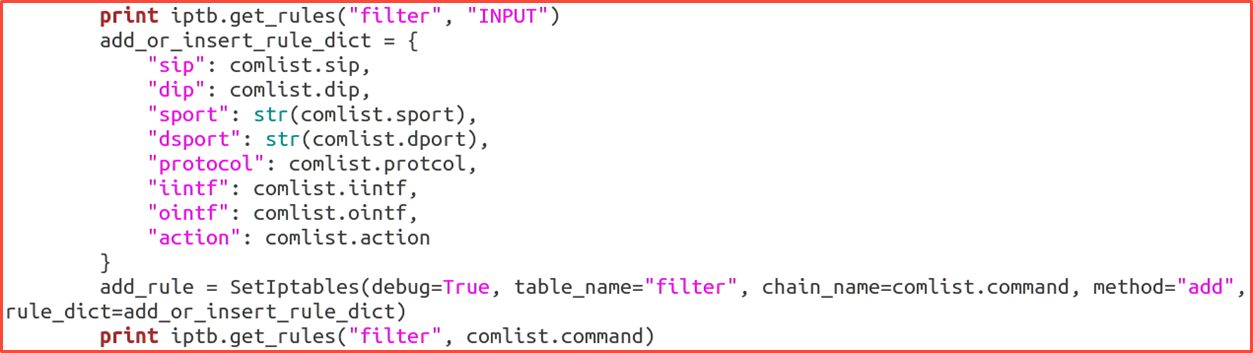

chain --dport=portnum/range from --sport=portnum -p=[P] --sip=127.0.0.1/24 --dip=127.0.0.1/24 --int=网卡名 --act

iptables定义规则的方式比较复杂:

格式:iptables [-t table] COMMAND chain CRETIRIA -j ACTION

-t table :3个filter nat mangle

COMMAND:定义如何对规则进行管理

chain:指定你接下来的规则到底是在哪个链上操作的,当定义策略的时候,是可以省略的。

CRETIRIA:指定匹配标准

-j ACTION :指定如何进行处理

举例:不允许172.16.0.0/24的进行访问。

iptables -t filter -A INPUT -s 172.16.0.0/16 -p udp --dport 53 -j DROP