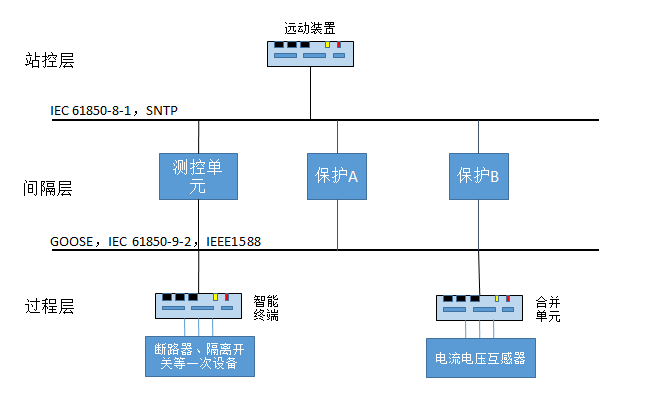

基于IEC61850标准的三层架构的变电站自动化系统如图2所示,新增的过程层设备与间隔层设备之间采用光前以太网进行连接,通信服务使用过GOOSE和IEC61850-9-2标准。应用IEC61850-9-2标准传输网络化的采样值时,数据的同步是关键技术之一要求比较小的事件延迟,因此在应用层和逻辑链路层之间不使用其他协议,为了提高效率采用以太网多播方式。

模拟软件及实验环境

1)模拟软件:SMVSimulator.exe、力通IEC61850 Demo(包含Client端和Server端)

2)实验环境:Windows XP

3)网络环境:局域网

实验步骤:

环境搭建已经由同组组员完成

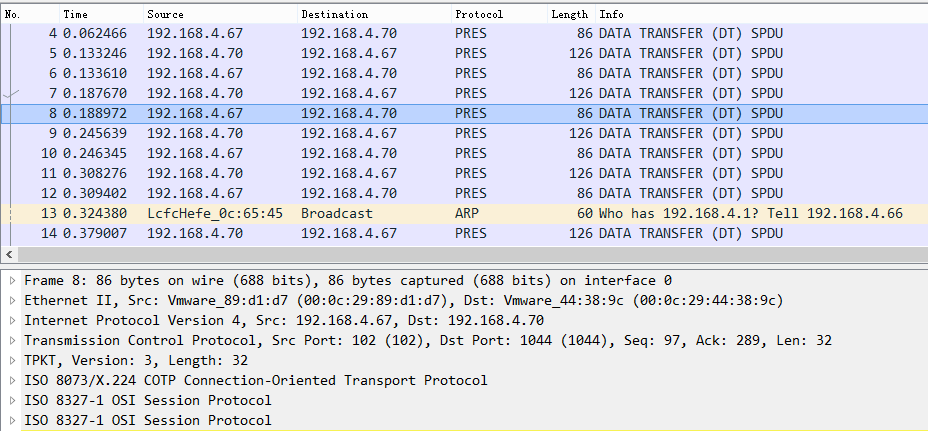

2.2 IEC61850-5-104 数据包抓取

使用软件:

选择的软件:Wire Shark,使用Wire Shark抓取IEC61850-5-104的数据包。

针对IEC61850攻击及防御

IEC61850包蕴含了许多调度电厂的指令,一旦这个指令受到非善意的修改或者来自外界的攻击,这样会导致IEC61850协议内容泄露乃至电厂运行受到非法控制,导致城市电力瘫痪或者城市控制紊乱。

1.DOS攻击

发动拒绝服务(Dos)攻击的目的,是要让用户(即本次试验中的61850Brow端)访问不到本可以正常访问的某些网络资源(即本次试验中的61850Ser端),让垃圾流量充斥通信链路,导致链路拥塞,达到拒绝用户访问的目的。

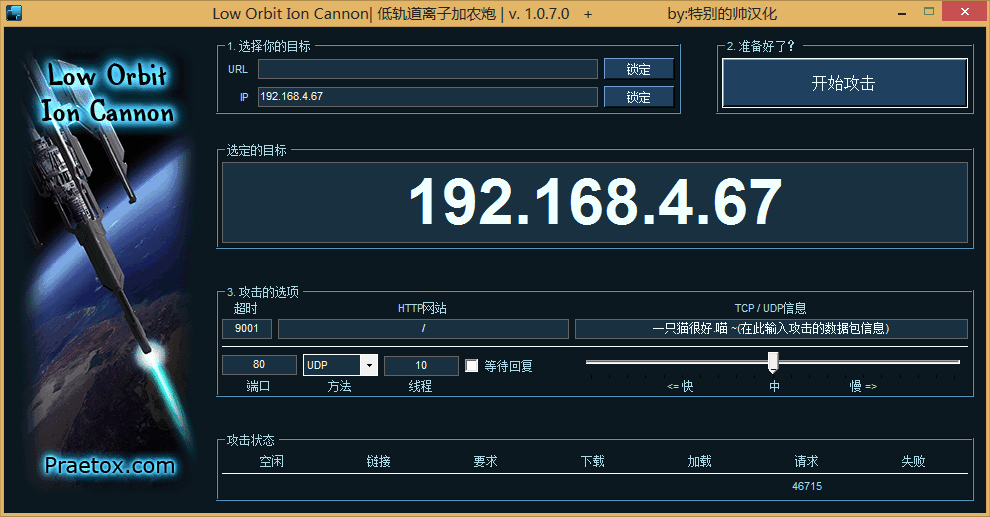

(1)软件的选择

选择的软件:低轨道离子炮LOIC

(2)模拟攻击和防御

在另一台机器打开低轨道离子炮LOIC,我们选择用该软件对Server端进行攻击,输入61850Ser端地址192.168.4.67。选择UDP攻击方法,开始攻击。

图4 低轨道离子炮LOIC界面

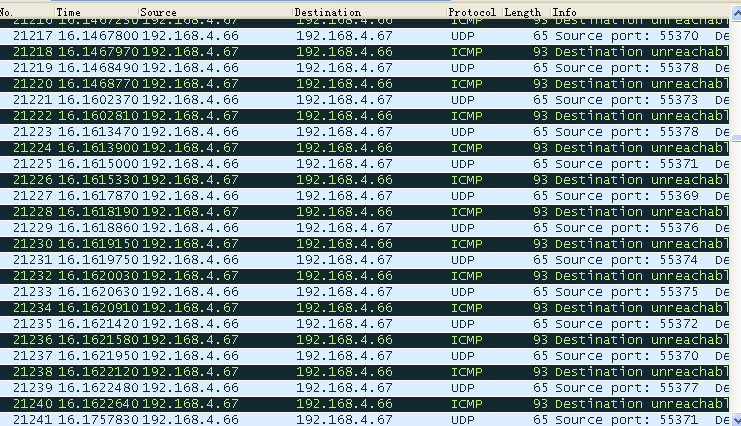

此时在Server端打开wireshark抓包,可发现大量相同源IP地址的UDP和ICMP包,如下图所示。

图5 wireshark抓包情况界面

防御策略:

可以使用Inexpress、Express、Forwarding等工具来过滤不必要的服务和端口,即在路由器上过滤假IP。只开放服务端口成为目前很多服务器的流行做法,例如WWW服务器那么只开放80而将其他所有端口关闭或在防火墙上做阻止策略。