1.实验环境

ubuntu14.04

roo redhat3.4

pot ubuntu4.0.3

2. 攻击方式

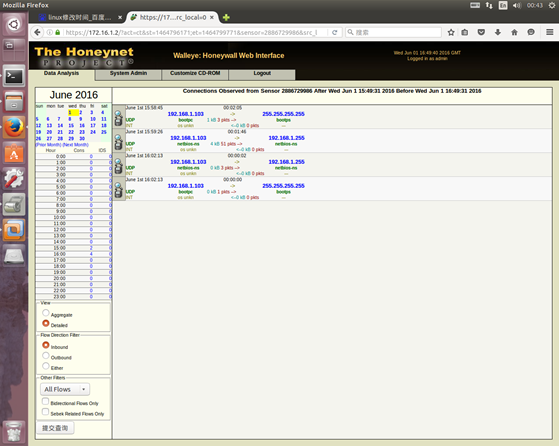

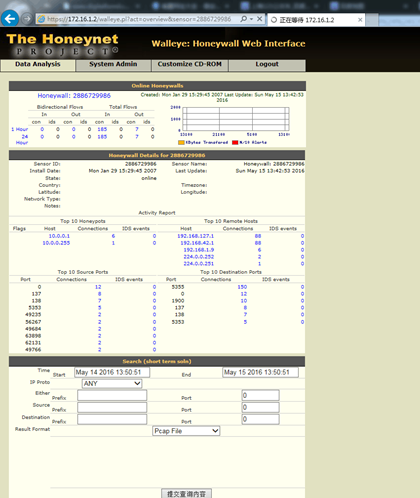

简单ping验证

3. 防御措施

不采取防御,仅对其进行监控

硬件

网卡:按需选择网卡块数,本次仅适用一块。

内存:至少4G以上。

软件

操作系统:ubuntu 10.0 以上版本

虚拟机:vm 10

编译环境:gcc 4.8.2

honeywall:redhat

honeypot:可根据不同结构自行选择,本次使用ubuntu。

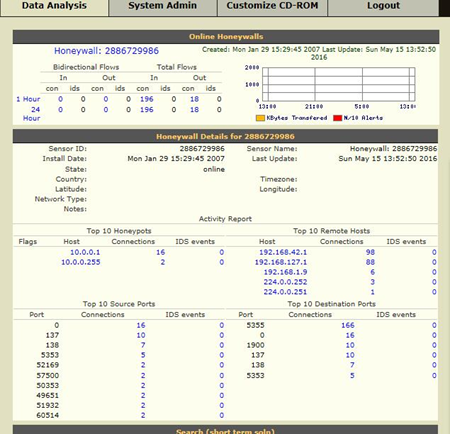

Honeypot是IDS的补充:

Honeypot是一种网络诱骗系统,伪装成具有看似重要但却没有价值数据的有漏洞的系统,诱骗入侵者

Honeypot不会主动发送任何数据流,任何与它的互动皆可以被认为可疑,使用它可以有效的降低错误的发生

Honeypot根据系统活动而不是规则数据库检测攻击,不会被新型攻击手段绕过,因此可以解决漏报问题

Honeypot每天产生的数据量很少,大部分都很有价值。

实验环境–结构拓扑

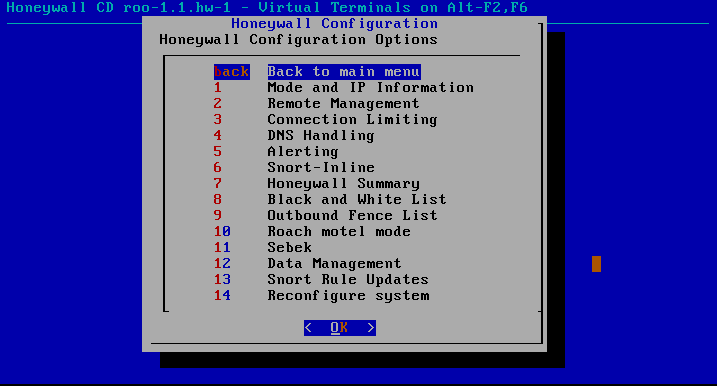

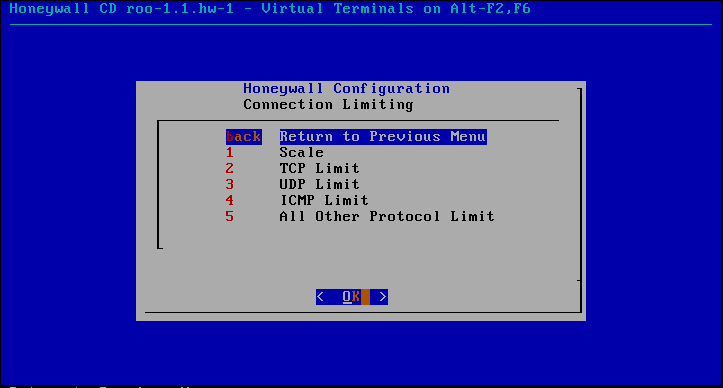

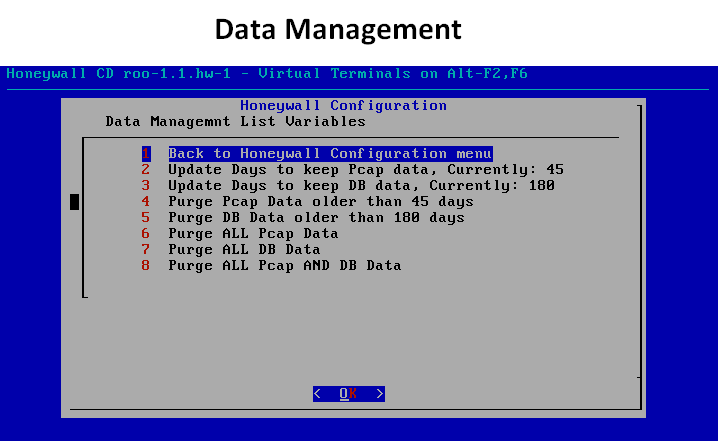

防御措施 -- 设置相关过滤及限制规则

保护数据安全-“掌控回家的路”

终极必杀-“按人收费”

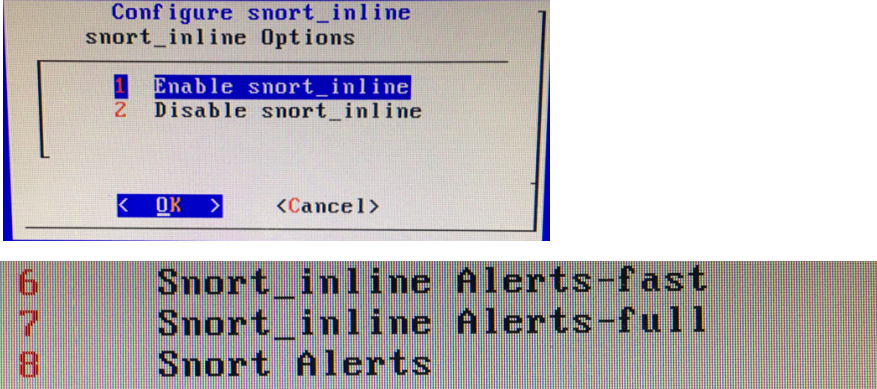

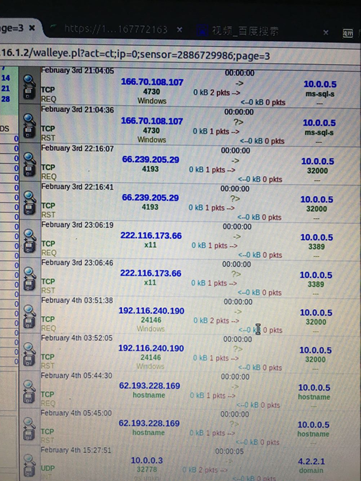

难逃法眼-snort

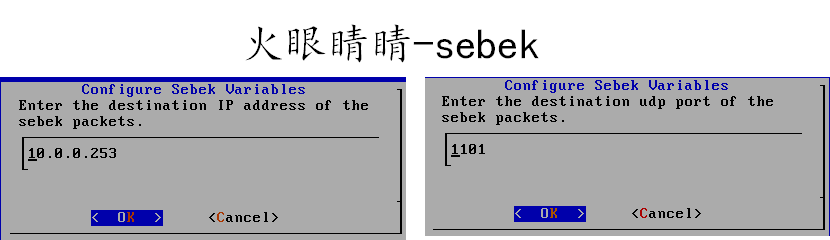

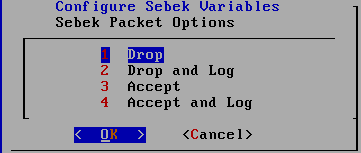

入侵者会使用加密工具来保护他们的传输通道,监视者如果没有密钥,基于网络的数据捕获工具将无法察看传输的数据,因此采用基于内核的Sebek来捕获数据。

秘密跟踪,摸清底细

参考资料

http://blog.csdn.net/clangke/article/details/6224558(sebek)

http://www.360doc.com08/content//0114/14/25127_972488.shtml(snort)

http://www.doc88.com/p-716683532406.html(蜜罐搭建)