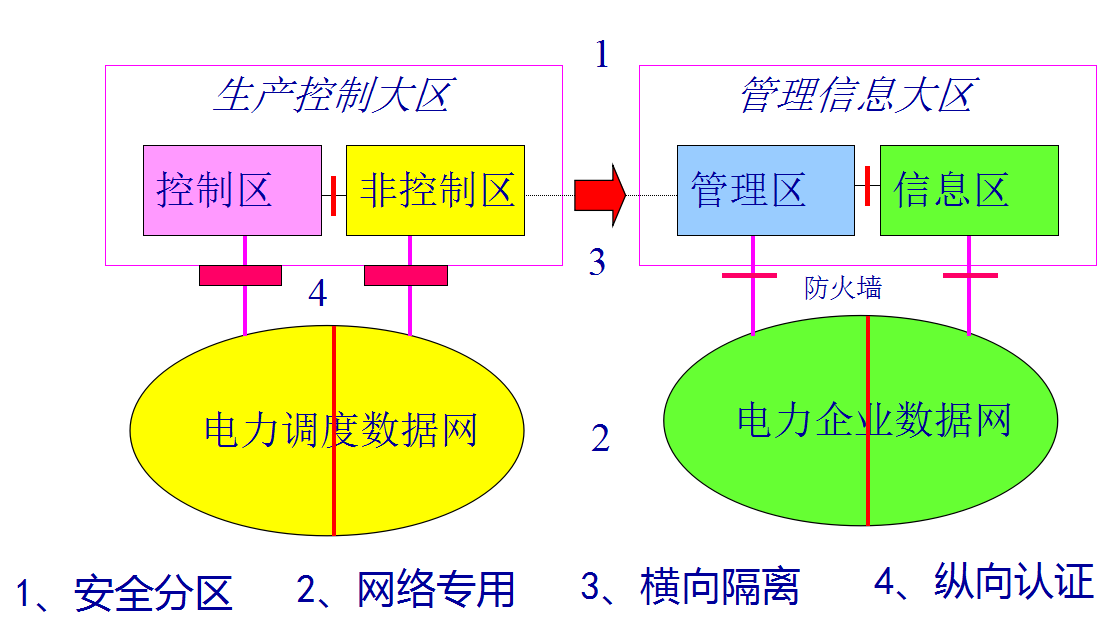

电力隔离装置

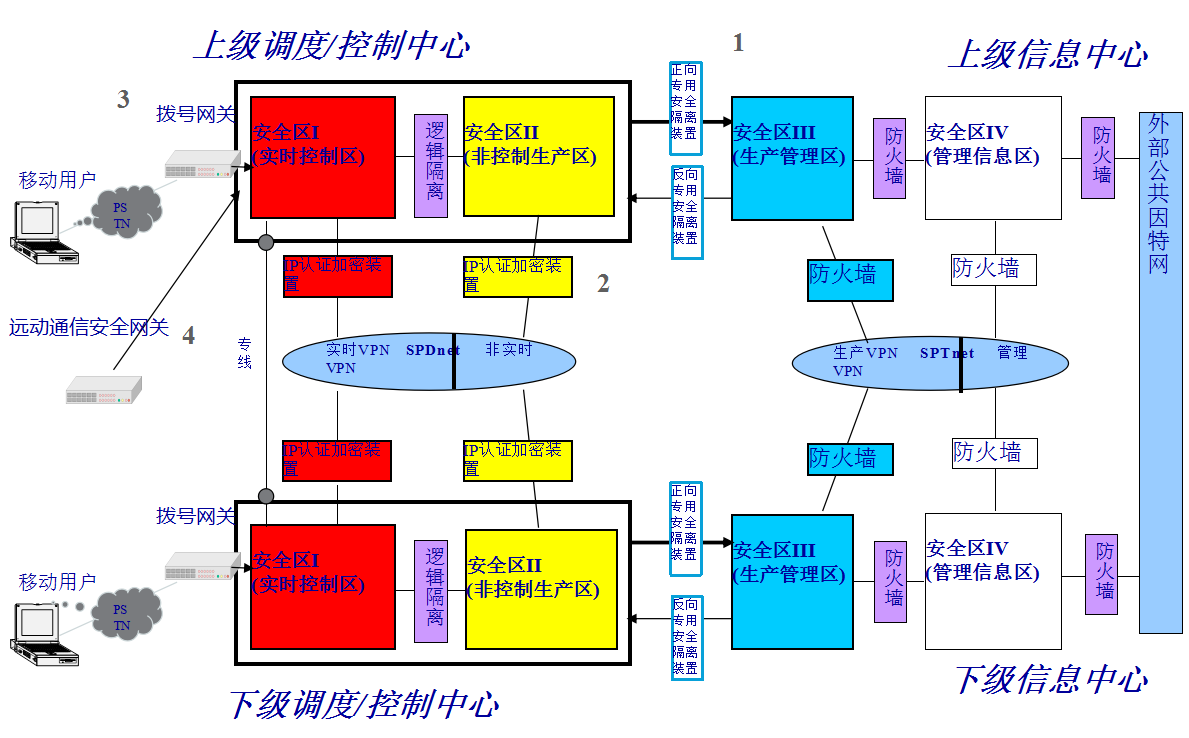

电力专用安全隔离装置是新一代高安全度的防护设备“是放置在生产控制大区(安全区I、安全区II)和信息管理大区(安全区III、安全区IV)之间的隔离设备,它可以识别并屏蔽非法请求,有效防止跨越权限的数据访问,提高监控系统对有可能导致电网安全事故的攻击、病毒、泄密等的防御水平,消除绝大部分的安全隐患,为电力系统信息安全、电网安全运行把好最重要的关口,意义重大。

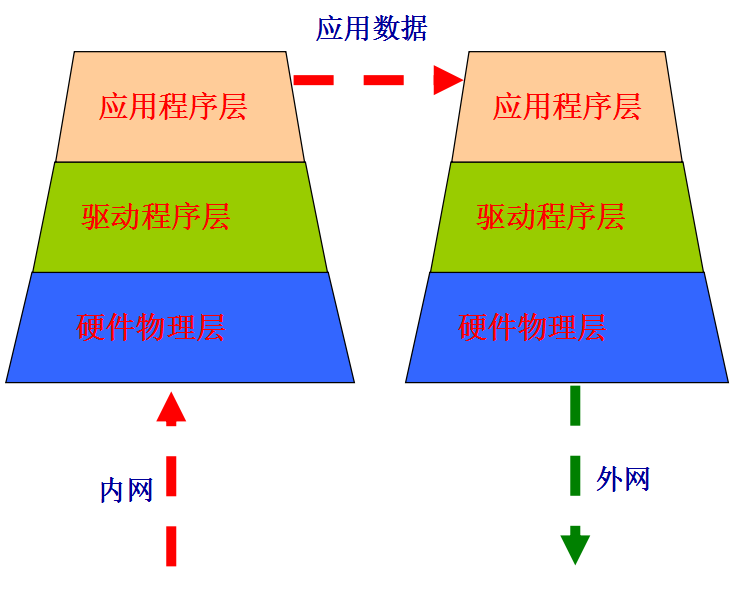

安全隔离原理

安全隔离设备,也称为“网闸”,其原理是模拟人工的数据“拷贝”,不建立两个网络的“物理通路”,所以网闸是把应用的数据“剥离 ”,摆渡到另外一方后,再通过正常的通讯方式送到目的地,因此从安全的角度,网闸摆渡的数据中格式信息越少越好,当然是没有任何格式的原始数据就更好了, 因为没有格式信息的文本就没有办法隐藏其他的非数据的东西,减少了携带非法信息的可能性。

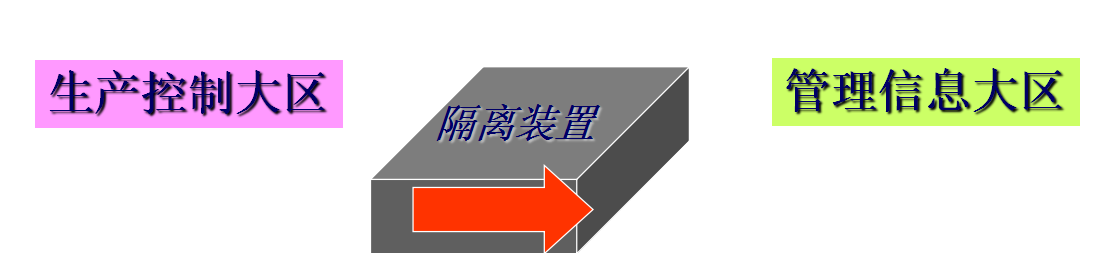

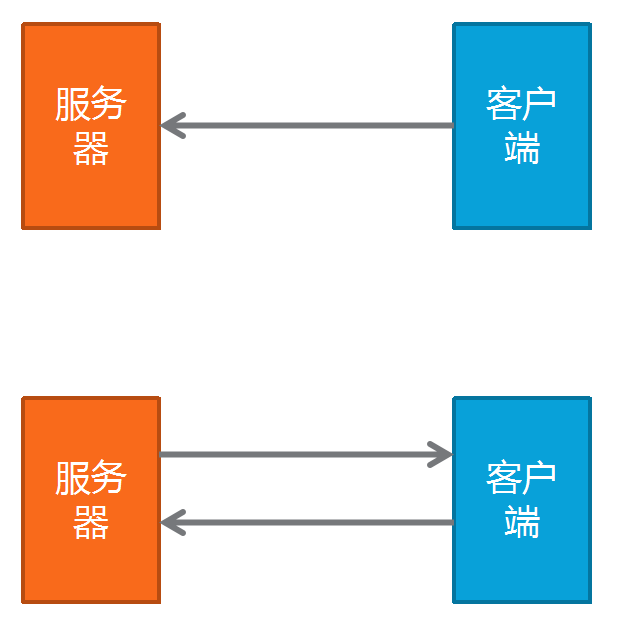

正向隔离装置

完全单向通讯方式(UDP);

单向数据1Bit返回方式(TCP);

正向安全隔离装置用于生产控制大区到管理信息大区的非网络方 式的单向数据传输。

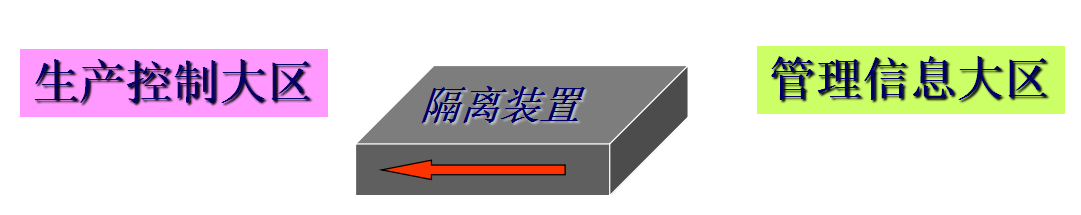

反向隔离装置

反向安全隔离装置用于从管理信息大区到生产控制大区单向数据传输,集中接收管理信息大区发向生产控制大区的数据,进行签名验证、内容过滤、有效性检查等处理后,转发给生产控制大区内部的接收程序。

安全隔离设备技术要求如下:

实现两个安全区之间的非网络方式的安全的数据交换,并且保证安全隔离装置内外两个处理系统不同时连通;

表示层与应用层数据完全单向传输,即从安全区III到安全区I/II的TCP应答禁止携带应用数据;

透明工作方式:虚拟主机IP地址、隐藏MAC地址;

基于MAC、IP、传输协议、传输端口以及通信方向的综合报文过滤与访问控制;

支持NAT;

防止穿透性TCP联接:隔离装置内外两个网卡在装置内部是非网络连接,且只允许数据单向传输。

具有可定制的应用层解析功能,支持应用层特殊标记识别;

安全、方便的维护管理方式。

横向与纵向防护结构

正反向隔离实现

一、实验环境

1、操作系统:windows 64位

2、编程软件:C++ 6.0

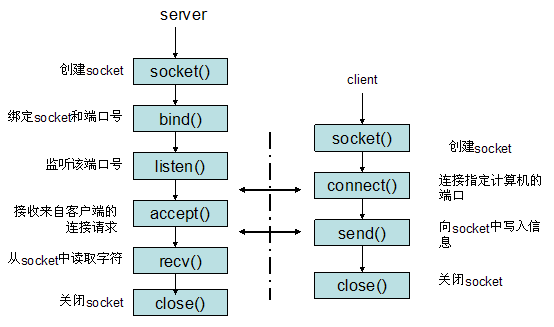

socket通信流程

socket是"打开—读/写—关闭"模式的实现,以使用TCP协议通讯的socket为例,其交互流程大概是这样子的。

服务器根据地址类型(ipv4,ipv6)、socket类型、协议创建socket

服务器socket监听端口号请求,随时准备接收客户端发来的连接,这时候服务器的socket并没有被打开

客户端创建socket

客户端打开socket,根据服务器ip地址和端口号试图连接服务器socket

服务器socket接收到客户端socket请求,被动打开,开始接收客户端请求,直到客户端返回连接信息。这时候socket进入阻塞状态,所谓阻塞即accept()方法一直到客户端返回连接信息后才返回,开始接收下一个客户端谅解请求

客户端连接成功,向服务器发送连接状态信息

服务器accept方法返回,连接成功

客户端向socket写入信息

服务器读取信息

客户端关闭

服务器端关闭

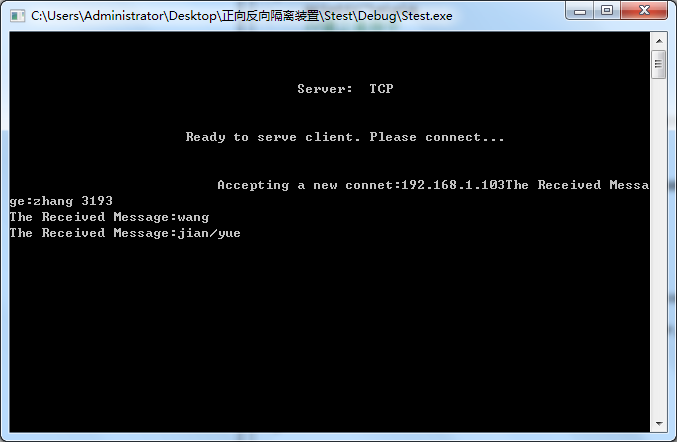

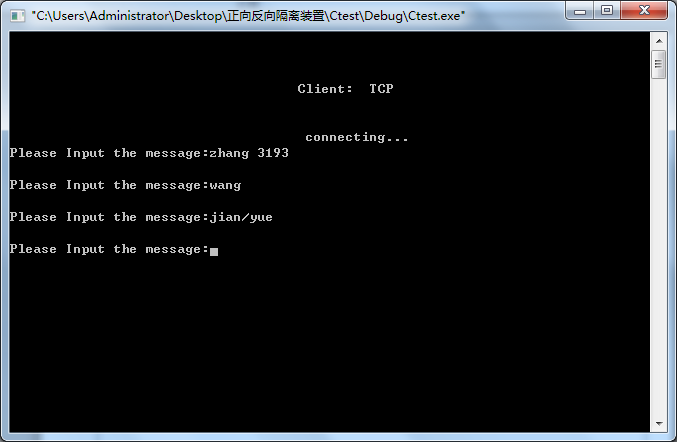

服务器

客户端

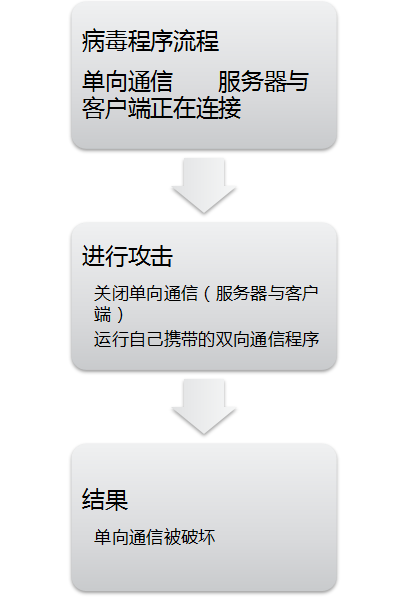

病毒

计算机病毒是编制者在计算机程序中插入的破坏计算机功能或者数据的代码,能影响计算机使用,能自我复制的一组计算机指令或者程序代码。

计算机病毒具有传播性、隐蔽性、感染性、潜伏性、可激发性、表现性或破坏性。计算机病毒的生命周期:开发期→传染期→潜伏期→发作期→发现期→消化期→消亡期。

计算机病毒是一个程序,一段可执行码。就像生物病毒一样,具有自我繁殖、互相传染以及激活再生等生物病毒特征。计算机病毒有独特的复制能力,它们能够快速蔓延,又常常难以根除。它们能把自身附着在各种类型的文件上,当文件被复制或从一个用户传送到另一个用户时,它们就随同文件一起蔓延开来。

病毒攻击

二次系统防护

安全隔离装置的自身安全

由于链式结构中正向型隔离装置和反向型隔离装置分别只有I台,因此制作隔离装置应急恢复盘非常必要。一旦隔离装置发生故障,可及时恢复运行,使其影响降到最低。