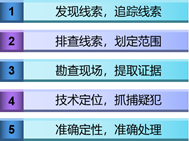

刑法第285条规定了侵入计算机信息系统罪;第286条规定了破坏计算机信息系统功能罪、破坏计算机数据和应用程序罪和制作传播破坏性程序罪。 侦查工作的任务

侦查工作的原则

侦查方法

划分作案群体

根据计算机犯罪的类型,并利用已掌握的情况分析可能作案的人员,这一点是所有侦破过程必须要做的。

查找第一现场

互联网犯罪:一旦发现网上犯罪,首先需要根据ISP系统日志追查犯罪嫌疑人的IP地址,并根据DHCP记录,核查主叫号码,对于境内号码,再根据主叫号码确定实际地址,即第一现场。

专用网络犯罪:这种犯罪主要发生在金融领域。一旦发现犯罪,首先要根据报案人提供的明细帐目,查看银行主机的日志,确定具体发案的营业部、所;然后,确认网络线缆和集线器、路由器、交换机、MODEM等设备的工作状态是否正常,以确定是否存在来自外部的入侵。根据主机日志,确定具体详尽的作案时间和终端设备。

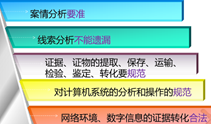

现场勘查与证据的提取

搜查与提取步骤 在初级阶段,检查各软件日志,找出临近时使用该系统的情况;根据操作系统的文件管理办法,有条理的搜查每个目录、子目录及文件;对可疑文件的内容及属性做进一步检查;检查隐藏文件(主要是计算机信息系统提供的隐藏文件)。在高级阶段,从存储介质上搜寻相关信息,采用专用软件工具,按关键字检索。在这一步工作中,应着重注意搜查隐藏的、不可见的、加密的及已删除的证据,并将所有证据的内容和状态归档。然后,再从大量数据中抽取与被调查案件有关的那部分数据。

外部搜查与提取

勘查人员到达现场后,应先进行外部勘查。主要包括对环境、打印机、显示器及其他外部设备的搜查与提取。除按一般刑事案件进行侦查外,还应重点检查并记录现场的各种磁记录物、书面材料、显示器的内容以及打印机、系统外部设备的状态等。要对所有与案件有关的计算机信息系统的硬件、文件资料、磁盘等做标记,注意搜寻包含用户标识和密码的文件资料。收集上机记录和工作日志,封存程序备份、各种打印结果及一切相关证据,不要随意丢弃废纸。注意搜索是否有使用者的密钥等有用信息,搜索使用者的足迹、指纹等。如果计算机信息系统正在运行,显示器正在显示信息,可以用照相机拍照或摄像机录下来,并保护好与案件有关的计算机信息及其相关设备,复制与案件有关的原始电子数据,同时记录其工作状态和相关参数。如果是针式打印机,还要注意色带上是否留有痕迹。

内部搜查与提取

搜寻在存储介质上的相关信息及隐藏信息。隐藏信息包括存储在硬盘上不可(被操作系统)访问部分的信息。如果在未分配或未格式化的区域,就是用密写术隐藏的信息以及加密的信息。在存储介质上检查使用者入侵活动的证据,以确定计算机设备使用者在机上活动的时序,在损坏的存储介质上恢复数据。现场勘查中要清楚、完整地拷贝所获取的文件,并打印介质中的文件目录、属性、后缀等特征。了解并记录案发现场的计算机信息系统的型号及运行状态、操作系统以及数据库的类型和版本号、网络应用环境以及应用系统是否具有审计功能等。

注意事项

在勘查过程中,勘查人员必须严格遵守计算机设备的操作规程,了解所有操作的副作用,并把采取的各种步骤及遇到的情况记录成文,以便对操作结果作出合理解释。一般情况下,不要使用被调查的计算机信息系统的任何硬件或软件工具。使用自己的工具时,要使用正版软件,防止进一步发生侵害和损失。在不具备访问涉案计算机信息系统技能的情况下,应聘请可靠的专家协助,以防止操作中的任何疏忽或错误造成的数据丢失。除搜查硬盘和软盘外,不可忽视对外部设备的检查,如系统的许多外围设备包括缓冲器和媒介、网络中的多路调制器、中继器以及一些接口设备中的存储器等,这些设备都可能存有计算机犯罪证据。