本章讨论

上一节

下一节

哈希方案下,口令是否存在间接泄露的可能性?为什么?

用户端如何防御哈希值反查?

S/KEY口令序列方案的认证过程中,是否可以正序使用口令序列?

扫描二维码登陆与一次性口令机制的关系

重放攻击是否只针对口令认证有效?还有何攻击场景?

自行打开电脑或手机中的相应页面,查看证书及其相应内容,试着理解每个内容,找出无法理解的字段

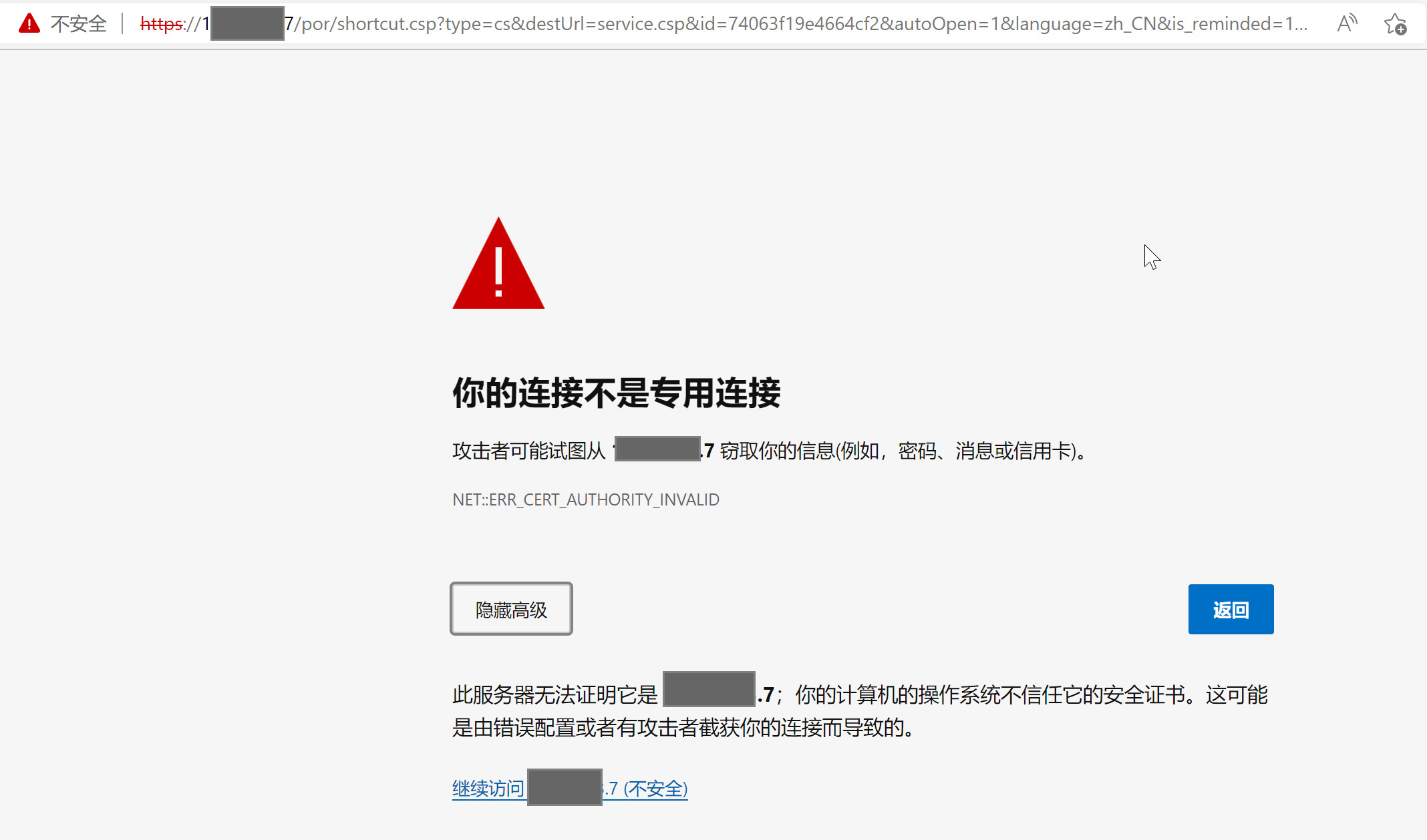

某网站无法直接打开(例如类似下图所示情况),可能是什么原因?如何排查?

kerberos协议是基于对称密码体制还是公钥密码体制的认证协议?以现实应用的某个场景类比描述kerberos协议的过程。

x.509认证协议是基于公钥密码技术还是对称密码技术?数字证书和x.509标准有何关系?

关于对Kerberos协议的认证过程的理解,请回答如下问题:

(1).涉及的对称密钥有哪几个?分别是谁和谁之间共享的?

(2).涉及的票据有哪几个?分别是谁生成的?

(3).涉及的会话密钥有几个?是用于谁和谁之间通知的?

(4).当应用服务器S收到用户Alice的票据时,如何确认票据的真实性?

(5).当应用服务器S收到用户Alice的票据时,如何确认票据确实来自于Alic