可信计算技术架构

可信和可信计算的概念

长期以来,影响信息安全的重要因素之一就是大量的重要信息系统缺乏可信、可控的安全运行环境。计算服务的安全、可靠一直受到广泛关注。

可信计算的研究迄今已经进行了 40 多年,尤其在国防军工、航空航天、金融证券、交通运输等安全关键领域,可信计算更是获得了广泛应用。

可信计算的初思想根源于社会学概念,在发展过程中,学术界对其尚无统一定义,不同的组织从不同角度的解释也各不相同。

发展历程:

19 世纪 30 年代,英国数学家查尔斯·巴贝奇(Charles Babbage,1792—1871)就在其论文《计算机器》中提出了可信计算的想法(后世认为他也是世界上第一台计算机的发明者)。

1952 年,冯·诺依曼通过概率逻辑和基于不可靠部件的可靠设计研究奠定了容错的基本原则。1967 年,美国加州大学洛杉矶分校的艾尔吉达斯·艾维兹尼斯(Algirdas Avizienis)教授发展完善了容错(Fault Tolerance)的概念。

法国科学家拉普瑞(Laprie)在 1985 年第 15 届国际容错计算会议(FTCS-15)上做了题为《可信计算和故障容许:概念和术语》的报告,正式提出使用可信性(Dependability)来表征系统进行可以信赖的服务的质量,以便与表征系统连续正常工作的数量的可靠性相区别。

1999 年,康柏、惠普、IBM、联想、微软、甲骨文等 IT 公司发起成立了总部位于美国俄勒冈州的可信计算平台联盟,2003 年改组为可信计算组。TCG 以产业组织为引领,联想、华为等多家企业加入了该组织。

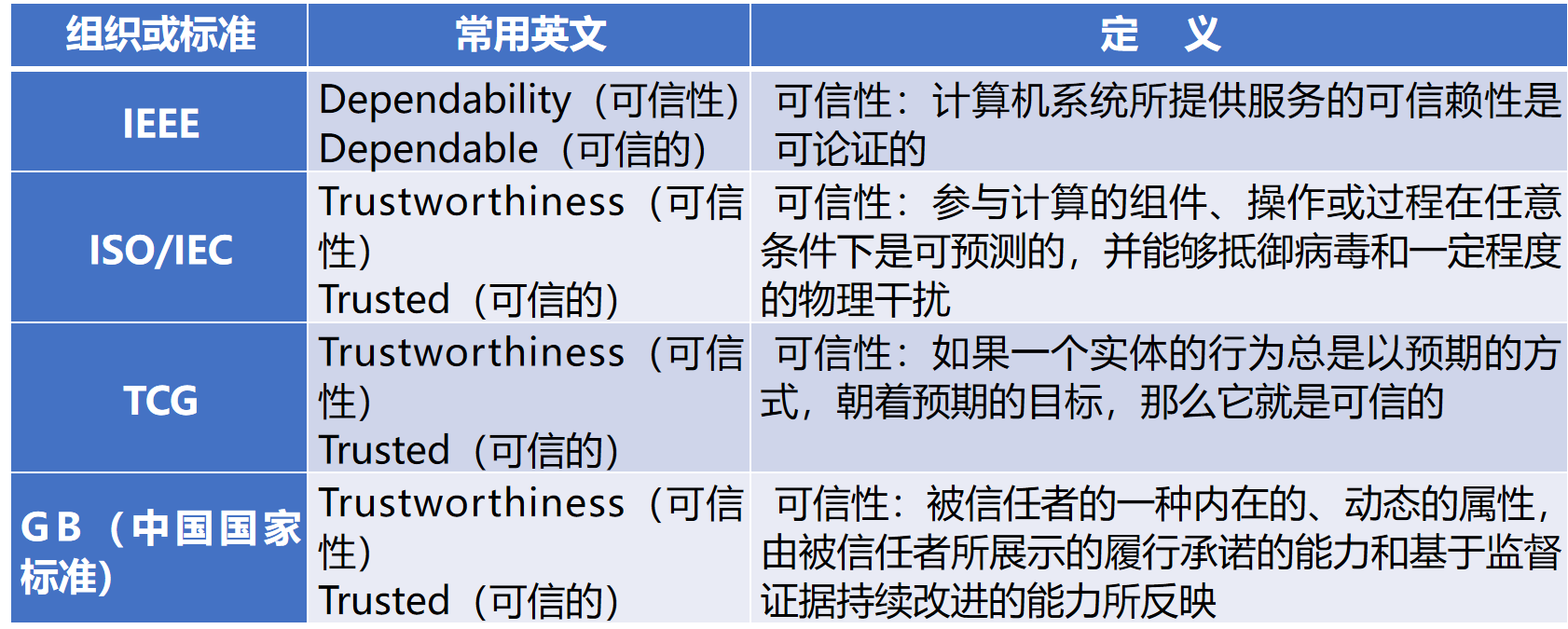

可信计算的各种定义:

可信计算本书的定义(书P188,表9-1下方)

综合学术界和产业界的多种观点,对于可信计算,我们倾向于采用 Trusted Computing 的叫法,并认为可信计算是指一种计算运算与安全防护同步进行的计算新模式,其计算过程可测可控、不受干扰,具有身份识别、状态度量、保密存储等功能,使得计算结果总是符合预期。

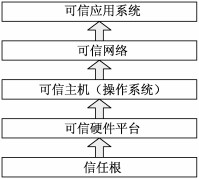

其核心思想是在计算和通信系统的硬件平台上引入可信平台模块(Trusted Platform Module, TPM),建立计算资源节点和可信保护节点并行的结构,构建硬件平台加电到应用程序执行的完整信任链,通过“一级认证一级、一级信任一级”的方式来实现程序的认证与识别,从而构建高安全等级的防护系统,提高整体的安全性。目前,可信计算产品多应用于安全风险管理、数字版权管理、安全监测与应急响应以及电子商务等领域。

可信计算的意义(书P189)

为了从根本上提高安全性能,必须继续发展更有效的主动、积极防御的技术机制,而从芯片、硬件结构和操作系统等方面综合采取措施的可信计算技术正是主动防御的关键技术方向之一。

通过可信计算,做到终端可信,从源头上解决人与程序、人与机器以及人与人之间信息的安全传递,进而形成一个可信的网络,以弥补传统网络安全系统被动防御的不足。

虽然系统存在缺陷和漏洞不可避免,但在可信计算技术保障下,如果降低缺陷和漏洞被攻击利用的可能性,也可以提高系统的安全性和可信性。因此,可信计算对于我国摆脱软硬件均受制于人的安全困境具有特殊重要的意义。

可信计算技术架构

可信计算的理论基础涉及可信计算模型(包括数学模型、行为模型等)、度量理论(包括可信性的动态度量等)、信任理论与信任链(包括信任传递、信任链的建立与延伸等)以及可信软件理论等。

可信计算系统架构以密码算法、密码协议以及证书管理为基础,以芯片为支柱,采用主板作为平台,以软件为核心,通过网络这个纽带,开展体系化应用。

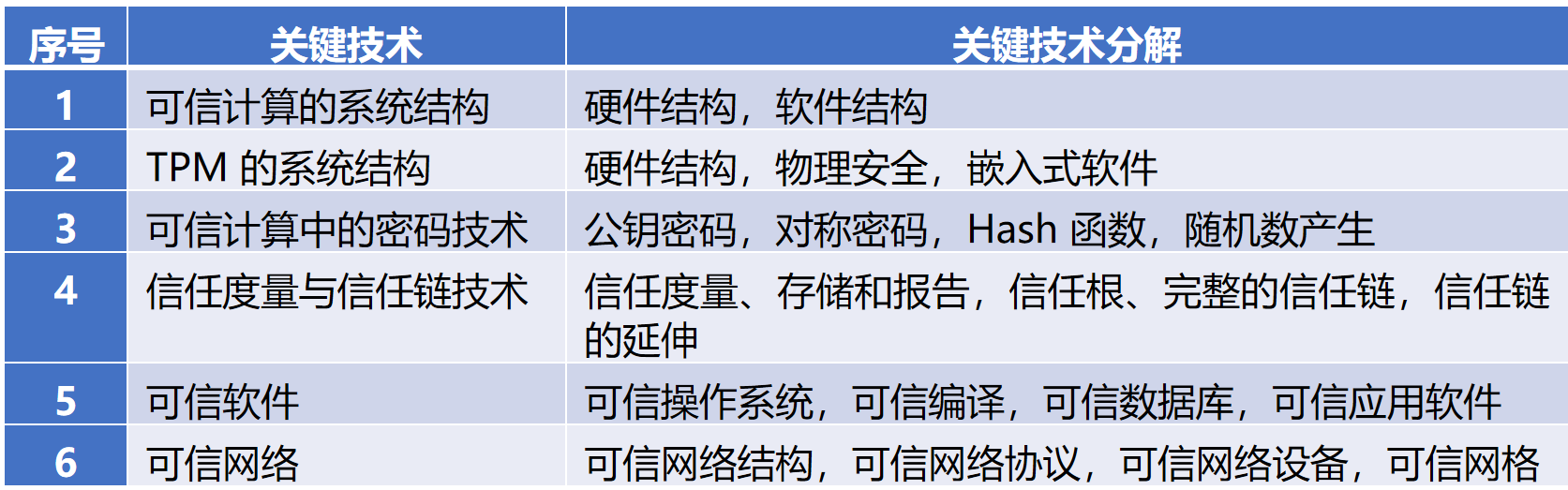

可信计算涉及的关键技术