信任管理和可信计算概述

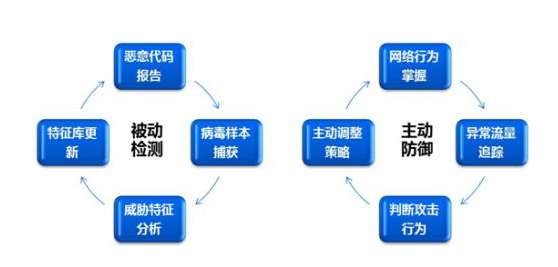

主动防御的重要基础之一就是自主可控,作为保障网络空间安全的重要技术之一,利用信任管理和可信计算技术有助于实现重要信息系统和网络空间的自主可控、安全可信。

信任的概念

信任是一个实体通过对另一实体的行为或所提供服务的长期观察,得出其当前行为或所提供服务的可信程度或期望评价,并可通过信任度来实现定量表征,而实体之间的信任关系又会根据时间和交互上下文动态变化。

通常,信任是一种社会属性,来源于社会科学领域。但究其本质,信任是对某种行为或者行为集合所设定的主观期望,这种期望值可以度量,并与应用系统的具体功能、性能与属性高度相关。

信任的属性

信任作为一种二元关系,可以表现为一对一、一对多、多对一或者多对多的形式,具有主客观二重性、不完全对称性、可度量性、可传递性以及动态性等特征。

1). 主客观二重性。信任是一种主观的判断,所有信任本质上是主观的。主体是指信息系统中的人、机器、进程或者服务等。一方面,信任是对主体相信程度的刻画,属于认知范畴的问题,要进行精确的验证和表征确有难度,从而表现出主观特征;另一方面,目前在计算机和互联网领域研究中已经实现了信任的形式化定量描述,从而表现出客观特征。

2).信任的不完全对称性。信任虽然是二元关系,但双方的相互信任不一定是对称的。即

A 信任 B,不可推出 B 信任 A。

3).信任的可度量性。信任有程度之分,信任的量化表达与计算使基于信任的细粒度访问控制成为可能。信任度量是建立信任链的重要基础和前提之一,对于验证和提高计算平台可信性具有非常重要的意义。一个实体可被信任的程度称为信任度,常用[0, 1]之间的一个值来表征。

4).信任的可传递性。信任是可以传递的,但在传递过程中会有信任损失。信任的可传递性也是建立信任链的重要基础和前提。系统中的实体将自身拥有的资源访问权限转授予它所信任的实体,使之与自身的访问权限相同,称为权限传递(Privilege Delegation)。

5). 信任的动态性。信任关系并非是静态地一成不变的,而是会随着上下文、时间等若干要素而变化,因此信任一直被视为动态的概念。事实上,信息系统当中的信任关系,其建立、传播、更新本身就是一个动态的变化过程。

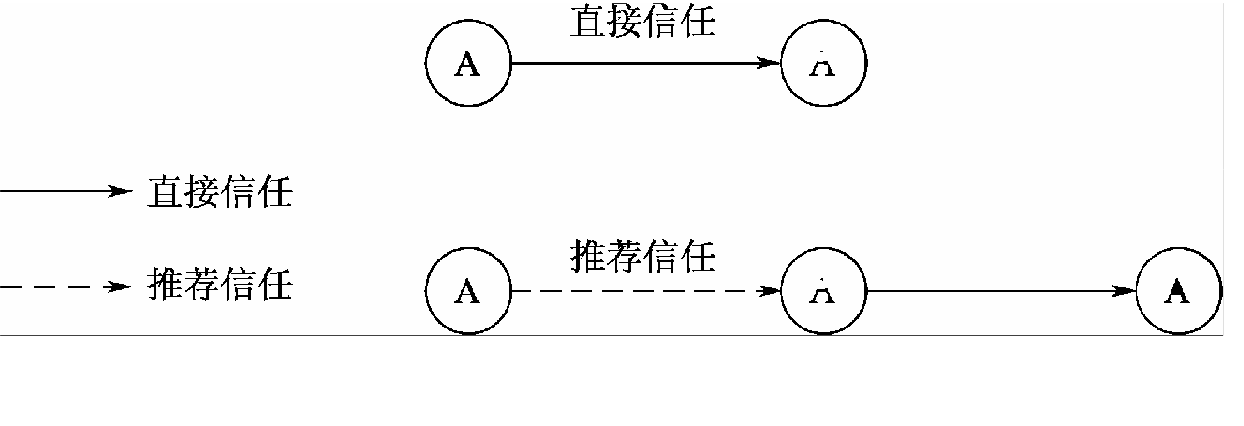

直接信任和推荐信任

一般,信任可分为主观信任和客观信任两种。

主观信任中的主体可以直接获得对客体的经验,也能够利用推荐者获得这种经验,同时该推荐者的经验也可以来自其他推荐者。因此,这种信任是主体对客体的特定特征或行为的特定级别的主观认知判断。

客观信任则是以证据作为基础,可以对信任进行精确的验证、推理和描述。可以使用信任管理中的直接信任、推荐信任这两种方式以及它们之间信任关系的推导来处理信任度量问题。

信任模型的概念

信任模型是一种用来建立和管理信任关系的框架,其目的是为服务请求实体选择一个高可信的目标交互实体,它需要描述实体之间的信任关系,并将这种信任关系数值化,基于量化的评价体系以信任值来度量节点的“可信程度”,所以信任模型也称为信任评估模型。

建立信任模型主要涉及信任、信任度交互、信任度评估等,需要考虑信任值表示方法、信任网络的构建、信任的动态管理、风险计算等问题。

信任度的计算方法

信任度则是表示对一个事物或现象为真的相信程度。从理论上来讲,信任关系是以信任为主要基础,所以具有无法精确描述进而无法精确验证的不确定性和主观性。

信任值表示方法是指采用离散值、概率值、模糊理论等数学方式来表征描述信任度的大小。信任度量应充分考虑信任本身所具有的主观性、不确定性,寻求一种既能反映信任的不确定性又具有直观、简洁的信任度量机制。

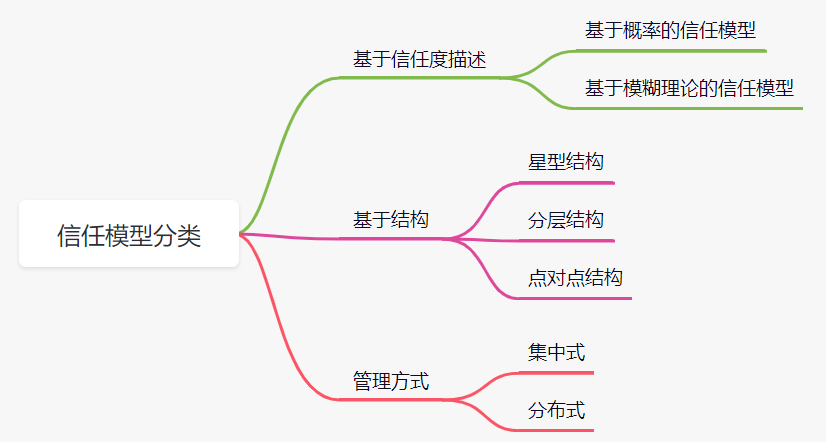

主要的信任模型

已知的信任模型多种多样,采用的分类方法也各有不同,但无论哪种模型,都涉及信任的表述和度量、由经验推荐引起的信任度推导和综合计算。

(1)基于信任度不确定性描述的信任模型分类

这种分类主要体现了对于信任度量的方式的不同,特别是对于信任度不确定性描述所采用的数学方法的不同。

① 基于概率的信任模型

基于概率的信任模型以概率论为基础,采用概率来描述信任度的不确定性,典型代表为Beth 信任模型和 Jøsang 信任模型。

② 基于模糊理论的信任模型

基于模糊理论的信任模型使用模糊数学的相关理论实现实体行为的可信评估。其基本观点是,主观信任是一种认知现象,其主观性和不确定性主要表现为模糊性,应采用模糊逻辑来对其进行建模和推理,以解决信任关系中与不确定性相关的问题。具体做法是用多个模糊子集合定义具有不同信任度的主体集合,将各主体关于各信任类型(主观信任和推荐信任)的信任关系用信任向量来表示,从而较为真实地反映主观信任的实际情况。

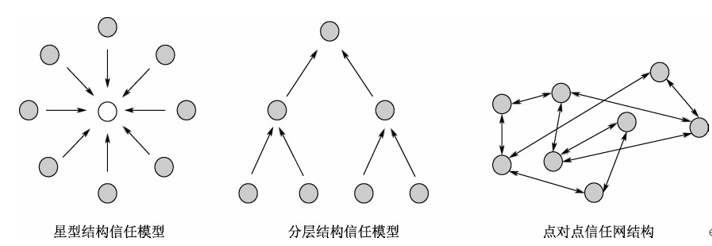

(2)基于结构的信任模型分类

对不同的主客体,它们之间的相互信任关系可以使用不同的组织方式即信任模型来表示。分为

星型结构(Hub-and-spoke)

分层结构(Hierarchical)

点对点信任网结构(Peer-to-peer Web of Trust)

星型结构:

概念:星型结构模型具有唯一的公共授权节点,直接被各方信任;对于实体来说, 直接的信任结构即为两两实体之间均具有直接的信任关系。

优点:星型结构信任模型,实现简单,安全性较高。

缺点:但对于复杂的应用系统来说,其网络结构复杂、路由不断变化、参与服务的实体不断增删,如果采用这种信任模型,则会造成应用复杂、安全性差、适应性不强等问题。

分层结构:

概念:分层结构模型(或称为层次信任模型)是以公共根授权节点为核心,构建一个层次信任树,双方通过各自信任的路径分支构成间接信任关系,在其基础上,所有的信任用户都有一个可信任根。这个根节点是作为信任的起源。这种信任关系是一种链式信任,也就是依据信任链建立起来的信任模型,其本质是一种双向信任模型。

优点:结构简单、便于管理、易于实现。

缺点:实体信任关系必须通过信任根来实现,如果信任根出现问题,就会破坏整个信任链路。

使用范围:严格的层次结构环境,分层管理的公钥基础设施商务环境,机密性增强邮件环境。

点对点结构:

概念:点对点信任网结构是利用一组自组网式的直接信任关系集合,在若干对等的信任域间建立的信任关系。

优点:具有更强的灵活性,可以方便地解决任意两个已经建立信任关系的信任模型之间的交互信任。

缺点:较为复杂。处于不同信任域的实体,它们之间的信任关系要通过对等信任域内实体的相互认证才能实现,即实现交叉认证。

(3)基于信任管理方式的信任模型分类

集中式信任模型:早期的信任模型多是针对集中式信任评估,采用集中方式获得信任信息,并拥有固定的处理中心来进行信任评估。信任中心可以获得全局信息,或者通过收集用户反馈信息实现信任评估。典型代表有 Marsh 信任模型、基于 Dempster-Shafer 理论的信任模型、基于模糊逻辑的信任模型、Ginsberg 模型等。

分布式信任模型:目前应用较多的是分布式信任模型,它人类社会的信任建立方式,通过实体之间的交互以及推荐信息的传播实现信任的评估,具体的信任评估由实体自身实现。典型代表有 Beth 信任模型、Jøsang 信任模型、Abdul-Rahman 分布信任模型等。随着 P2P、移动自组网、云计算、物联网等新型应用模式的出现,分布式信任模型的应用更趋广泛。