防火墙的概念

防火墙的起源

由于网络访问行为非常复杂,因此必须采用有效的网络访问控制技术来实现不同网络(如可信任的企业内部网络和不受信任的公共网络)或网络安全域之间的安全访问控制。

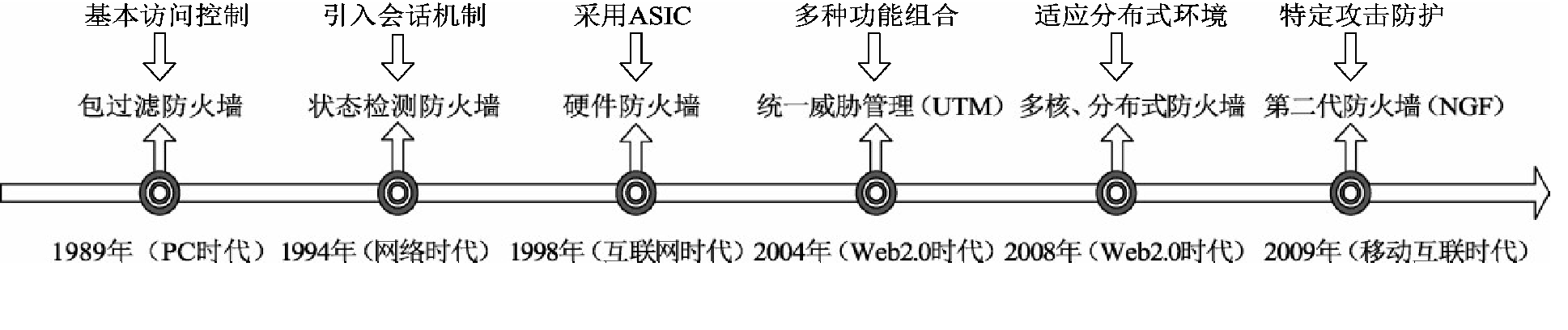

而防火墙(Firewall)为解决这类问题提供了一种有效的访问控制途径。其发展历程如下图所示:

防火墙的概念

一般来说,防火墙可以分为传统防火墙和下一代防火墙两类。

传统防火墙,指设置在不同网络或网络安全域之间的一系列软件和硬件设备的组合,在不同安全策略的网络或安全域之间实施访问控制。

换言之,通常可用防火墙将网络划分为若干区域,通过定义各区域之间的访问控制策略来保护网络之间的数据传输安全,抵御来自其他网络的各种攻击。

下一代防火墙,除了兼具传统防火墙的包过滤、状态监测、NAT、IPSec VPN 等功能外,还具有应对新的网络攻防对抗的功能。包括应用层控制、Web 攻击防护、信息泄露防护、恶意代码防护和入侵防御等新功能,能够针对第 2~7 层的数据包进行细粒度的安全防护,能够识别用户、应用和内容。

传统防火墙的网络划分

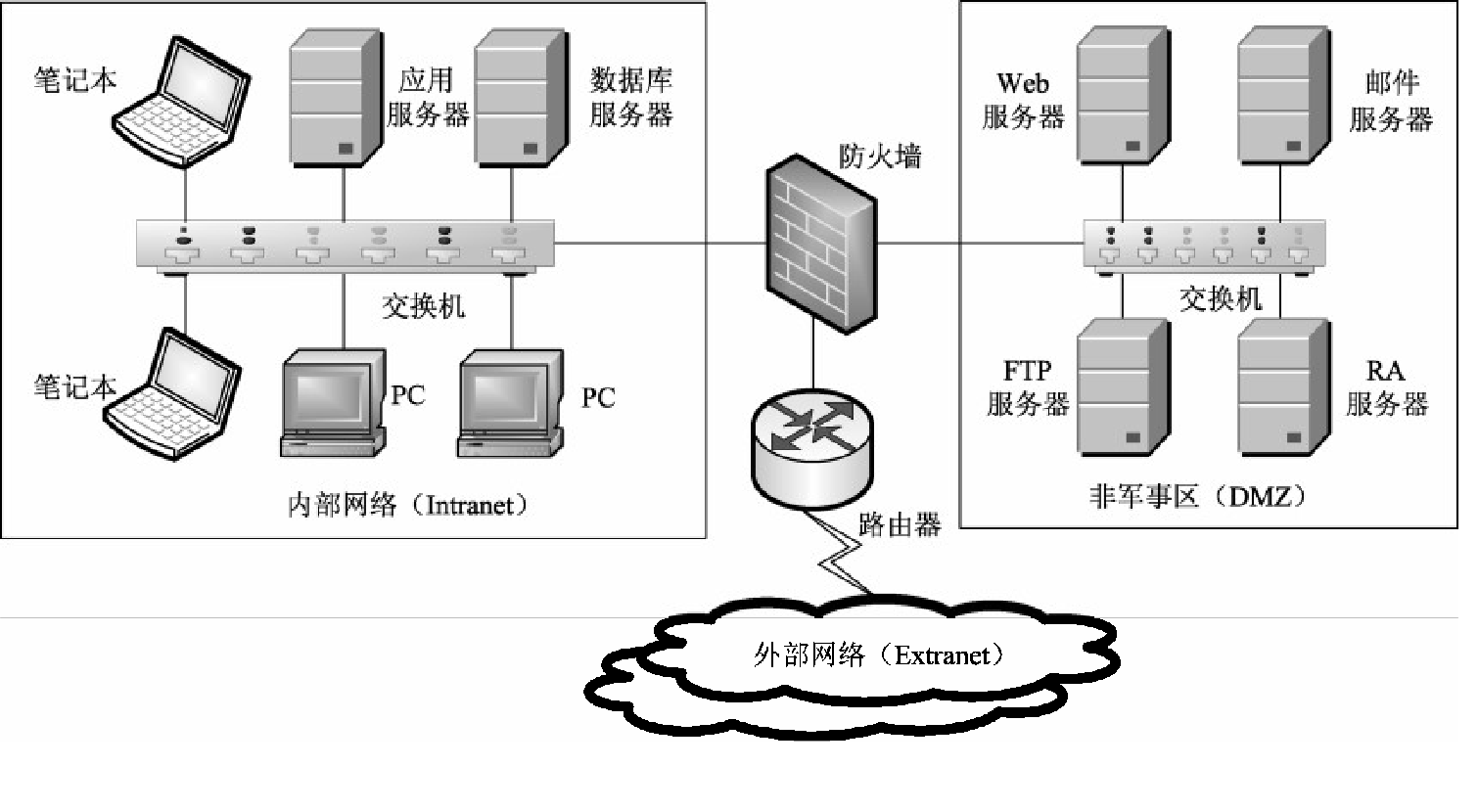

一个典型的传统防火墙应用环境示意,分为内部网络、外部网络和非军事区(Demilitarized Zone,DMZ,又称为隔离区)三个区域。

内部网络、外部网络与非军事区(DMZ)

内部网络是一个可信区域,外部网络是一个不可信区域,非军事区中的服务器可以向外部网络和内部网络用户提供应用服务。

非军事区实质上是一个可信区域与不可信区域之间的缓冲区,由 Web 服务器、邮件服务器、FTP 服务器以及 RA 服务器等必须公开的服务器设施组成。

通过非军事区方式,来自外部网络的用户要访问公共服务设施,就不必进入内部网络,从而降低了外部访问对内部网络造成的威胁。

传统防火墙的功能

数据包过滤:作为不同网络或网络安全域之间信息的唯一出入口,防火墙能够根据网络安全策略来控制(允许、拒绝、监测)出入网络的信息流,同时,传统防火墙自身需要具有较强的抗攻击能力。

在数据包过滤的核心功能之外,防火墙可以完成其他功能,具体包括如下:

① 身份验证功能:如果用户需要通过防火墙,可要求其请求连接到防火墙另一侧的设备使用密码或其他认证方法通过防火墙验证。

② 虚拟专用网(Virtual Private Network,VPN)网关功能:在防火墙与远程主机设备之间建立一个加密隧道。

③ 网络地址转换(Network Address Translation,NAT):在防火墙一侧的主机在与防火墙另一侧通信时,都要在具备 NAT 路由功能的防火墙上将其本地地址映射成另一侧不同的 IP 地址。

传统防火墙的基本假设

既是传统防火墙技术实现的基本前提,也是防火墙设计、部署和应用需要遵循的基本准则。

① 网络边界的唯一信息通道。网络边界(不同网络或安全域之间)是采用不同安全策略的两个网络连接处,如用户网络与因特网之间连接、与其他业务往来单位的网络连接、用户内部网络不同部门之间的连接等。

② 网络通信只有经防火墙策略明确授权方可通过。防火墙的目的是在网络连接之间建立一个安全控制点,通过防火墙策略来允许、拒绝或重新定向经过防火墙的数据流,实现对进、出内部网络的服务和访问的审计和控制。

③ 防火墙自身具有高安全性和高可靠性。防火墙处在攻防对抗的网络空间中,自身应具有较强的抗攻击能力,特别是抗渗透攻击等。抗渗透攻击要求对拒绝服务攻击(DoS)具有较强的抵抗能力,因为 DoS 会对网络性能造成较大的负面影响。除了专门的防火墙嵌入系统外,防火墙自身应尽可能弱化其他服务功能,尽量少运行其他应用程序。