-

1 漏洞扫描技术

-

2 主机漏洞扫描

漏洞扫描技术

概念:漏洞扫描是对计算机系统和网络进行检查,发现其脆弱性,对其安全状况进行评估、风险分析、安全趋势分析,并对发现的安全隐患提出针对性的解决方案和建议,从而提高信息系统(含网络)的安全性。

与漏洞挖掘技术对比:漏洞挖掘技术试图发现未知漏洞,而漏洞扫描技术更侧重于对已知漏洞的检测和修复。

双刃剑特性:既可以作为信息系统安全评估工具来辅助构建信息系统安全保障体系,也可以被网络入侵者利用,作为收集信息系统信息的主要工具,是实施攻击或入侵的必要前提步骤。

网络漏洞扫描

概念:网络漏洞扫描是指基于因特网的、探测远端网络或主机信息的一种扫描技术,通过执行一些脚本文件,模拟对系统进行攻击的行为并记录系统的反应,从而发现其中的漏洞。

用途:网络漏洞扫描技术不仅可以用来检测多种平台的漏洞,也可以对网络设备、整个网段进行检测。

流程:一般分为 4 个步骤:信息收集,对目标进行扫描,对扫描结果进行评估分析,生成检测报告。

网络漏洞扫描原理

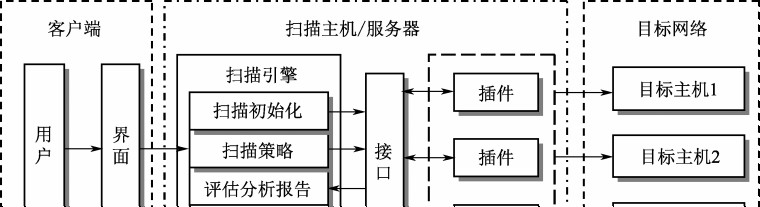

网络漏洞的扫描工具是网络扫描器(Network Scanner),其通用架构由四大模块组成:界面、扫描引擎、结果评估分析、数据库。

上图给出了网络扫描器的一种具体实现方式:用户首先通过客户端界面发出扫描命令,扫描引擎接到请求后,制定扫描策略,然后通过接口来启动相应的子功能模块(本例中为通过接口启动扫描插件),扫描目标网络。

网络漏洞扫描器各部分主要功能:

界面:接受并处理用户输入,定制扫描策略,启动和停止扫描,定制评估分析报告,显示系统工作状态等。

扫描引擎:响应界面指令;读取扫描策略数据库,并依此制定执行方案;执行扫描方案,启动扫描进程和线程,并与调度管理交互;将扫描结果存档保存。

结果评估分析:对扫描结果进行评估分析,形成扫描报告。

数据库:存放扫描结果、定制策略内容、脆弱性描述及其解决方法;提供数据查询和管理功能。数据库一般包含漏洞库、插件库以及修补库等。其中插件是提供给应用层用户的一种程序接口方式,用户籍此实现二次开发。一般有动态链接库和组件对象模型两种形式。

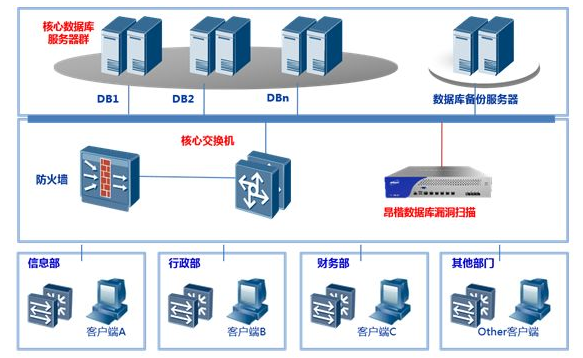

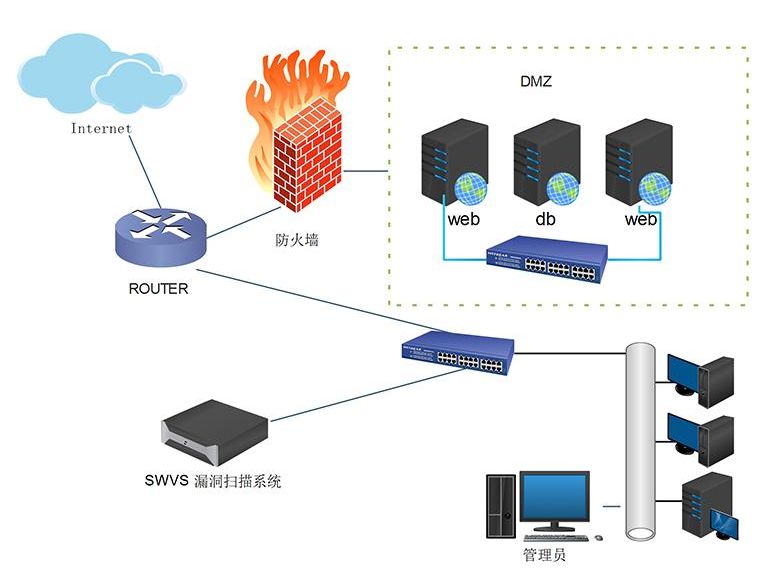

网络漏洞扫描部署方式

网络漏洞扫描器的部署方式:

1.部署在外部Internet:部署简单,缺点是扫描速度较慢。

2.将扫描器部署在防火墙之前:这种方式速度较快,并且可以检查防火墙功能。

3.将扫描器部署在DMZ区:可以测试内网安全漏洞。

4.直接部署在内网:可以最快速测试内网安全漏洞。

网络漏洞扫描功能

端口扫描:端口扫描根据使用的协议可分为 TCP 扫描和 UDP 扫描。其中,TCP 扫描又包括:1)全连接和半连接扫描。2)TCP 隐蔽扫描。

远程控制后门程序扫描:包括对 NetBus、Back Orifice 等远程控制后门程序的扫描。

系统安全扫描:包括对网络操作系统安全漏洞扫描测试,如对 Windows NT 的注册表、用户组、网络、用户及其密码、分布式对象组件模型(Distributed Component Object Model,DCOM)等的安全扫描测试。

密码破解扫描:包括对 Windows、Linux、操作系统及应用服务(如 FTP、POP3 等)的密码破解扫描。

应用程序扫描:包括对 FTP 服务、CGI-BIN、Web 服务等的漏洞扫描。

阻断服务扫描:包括对拒绝服务(Denial of Service,DoS)攻击的测试扫描。

网络漏洞扫描工具

通用扫描器:国际上比较流行有Satan、ISS Internet Scanner、Nmap、Nessus 等。

集成式扫描系统:OpenVAS(开放式漏洞评估系统)是一种包含相关工具的网络扫描器,其核心部件是一个包括网络漏洞测试程序组件的服务器,可以用来扫描远程系统和应用程序中的安全漏洞。

工业控制系统网络漏洞扫描:PLCScan,用于扫描网上的可编程逻辑控制设备和其他 Modbus 设备的漏洞。我国绿盟科技公司于 2014 年 9 月发布了国内首款工控漏洞扫描系统NSFOCUS。

漏洞扫描技术的发展趋势

(1)支持以 CVE 为代表的各种主流漏洞标准

漏洞扫描技术发展的一个瓶颈问题就是漏洞描述和标识的不统一。因此,需要加强国际国内知名的漏洞研究和发布机构(如 CVE、CWE、CNNVD等)相互协调,统一规范标识。

(2)降低漏洞扫描器自身及扫描带来的安全风险

漏洞扫描的工作机理是采用模拟攻击的方式来实现的,这就对漏洞扫描器本身的安全性提出了很高的要求。

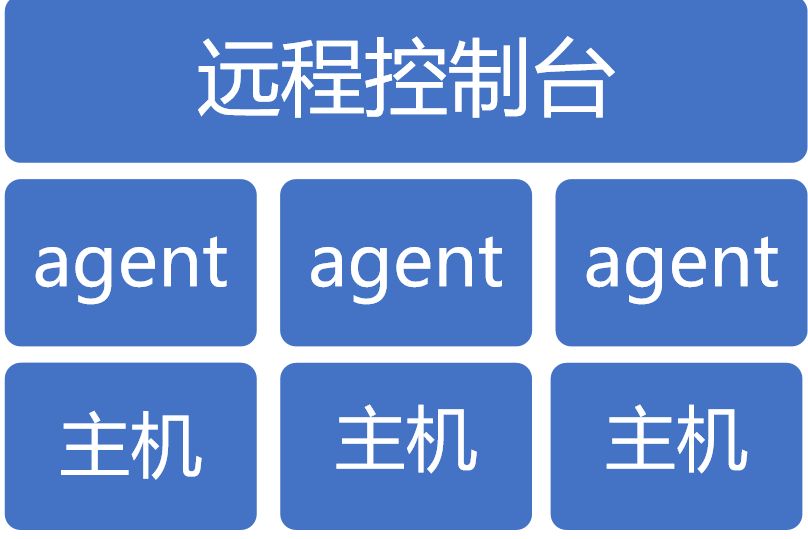

(3)支持分布式漏洞扫描

目前的网络结构日趋复杂,很多网络划分了 VLAN。因此需要采用分布式扫描架构,穿透或者绕过防火墙,对各网络节点进行全面的扫描

(4)支持面向IPv6 协议的漏洞扫描

(5)与其他安全产品的集成和联动

信息安全保障体系的构建是一个复杂的系统工程,漏洞扫描、防火墙、入侵检测等技术既从不同的侧面来保障信息安全,又可以通过标准的、开放的接口来实现相互集成和联动。

(6)面向云计算、物联网、工业控制系统等新的安全领域

云计算、物联网、工业控制系统面临着巨大的安全威胁,也存在着严重的安全漏洞问题。