-

1 漏洞的定义和描述

-

2 已知安全漏洞的查询

漏洞的定义和描述

概述

1.安全漏洞及其危害

在信息系统当中,由于存在需求定义错误或遗漏、系统设计、硬件缺陷以及软件实现的错误等因素,导致了信息安全漏洞(Vulnerability)存在的必然性。

大部分网络攻击都是基于安全漏洞进行的。

2. 恶意代码及其危害

恶意代码(Malicious Code),又称为恶意软件(Malicious Software,Malware),通常是指经由存储介质和网络传播,安装或者运行在机器上的各种病毒或攻击软件。恶意代码在合法的机器所有者不知情的情况下,破坏机器以被敌方所利用。

3.安全漏洞与恶意代码的关系

漏洞的存在本身就为故意或者非故意的操作带来安全隐患,而恶意代码更可以借助漏洞来实现传播和破坏,显著增大了漏洞所带来的安全风险。

从技术本质上来讲,漏洞现象是信息系统的一种客观存在,漏洞的发现、利用和防御是网络攻防的焦点。

在某种程度上,信息安全漏洞已经成为攻防双方博弈的核心之一。攻击方可以通过发现漏洞,对其实行攻击或入侵;防御方则可以通过对漏洞机理的分析,采用技术手段实现漏洞管理,采取措施实现漏洞削减,从而提升信息系统安全保障的能力

漏洞的定义和描述

安全漏洞的分级

| 访问路径 | 利用复杂度 | 对机密性,完整性可用性的影响 |

| 本地 | 简单 | 完全 |

| 邻接 | 复杂 | 部分 |

| 远程 | 轻微 | |

| 无影响 |

| 安全漏洞等级 |

| 低危 |

| 中危 |

| 高危 |

| 超危 |

漏洞的根据访问路径、利用复杂度和对安全三特性的影响,综合评判确定其安全漏洞等级。

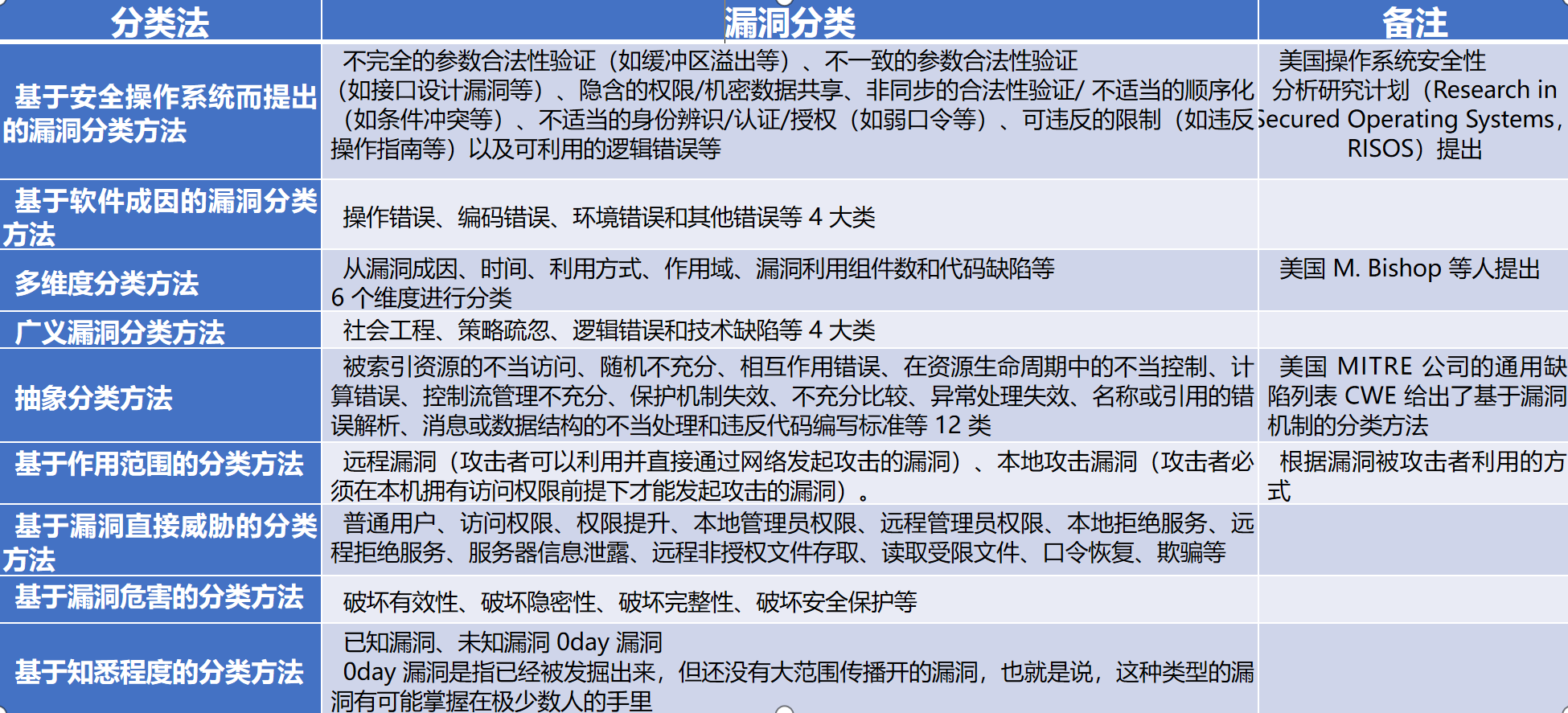

安全漏洞的分类

从数据的视角来看,访问(包括读和写)未授权访问的数据是攻击者的核心目的之一,而且成功利用的后果非常严重;

从权限视角来看,大多是绕过权限,或者通过权限提升来实现预期的数据操作能力;

从可用性视角来看,获得对系统某些服务的控制权限,从而实现拒绝服务;

从认证视角来看,可能绕过认证未经授权而进入系统,实现权限提升或直接数据访问;

从代码执行角度来看,可以将输入的内容作为程序代码来执行,从而获得远程系统的访问权限或本地系统的更高权限(缓冲区溢出、格式串/整形溢出等内存指针游戏类漏洞和 SQL 注入漏洞都是利用了这种机制)。