密码攻防对抗

ISO 7498-2(开放系统互连安全体系结构—第二部分)中,规定了设计安全的信息系统的基础架构中应该包含鉴别、访问控制、数据完整性、数据机密性、抗抵赖 5 种安全服务(安全功能),而这 5 种安全服务又需要由加密、数字签名、访问控制、数据完整性、公证、鉴别交换、通信业务填充与路由选择控制 8 类安全机制来保证,其中前 6 类安全机制都是以密码技术为基础的。

需要指出,虽然密码技术在网络空间安全中的地位举足轻重,但它绝非是确保网络空间安全的唯一手段,既不可能完全解决所有的网络空间安全问题,也不可能依赖它单独发挥作用,必须与其他安全技术手段联合使用。

基于密码分析学的网络空间安全攻击

密码分析主要是研究攻击密码算法的破解或攻击,以求在无密钥的情况下恢复明文或推算出密钥。根据进行密码分析时对明文、密文的知悉程度,即所拥有的前提条件,可以分为

唯密文攻击:攻击者拥有加密机的访问权限,和待破译的密文。

己知明文攻击:攻击者拥有加密机的访问权限,一个或多个明文/密文对。

选择明文攻击:攻击者拥有加密机的访问权限,并且可以选择对攻击有利的特定明文生成对应的密文。

选择密文攻击:攻击者拥有加密机的访问权限,并且可以选择对攻击有利的特定密文及其对应的明文。

具体的密码攻击方法可分为暴力攻击(Brute-Force Attacks)和分析法两种。

暴力攻击包括穷举搜索攻击、字典攻击、查表攻击以及时间-存储权衡攻击。暴力攻击适用于所有的分组密码算法,这种攻击方法的复杂度高度依赖于密钥和分组长度。这类攻击方法对计算能力要求较高,恰恰是这一点,使得这种攻击方法在计算能力超强的今天依然是较大的威胁之一。 (一力降十会)对抗这种攻击, 简单直接的方法就是加大解/加密算法的复杂度或者是增大密钥空间。(彩虹表)

分析攻击法主要是对被攻击密码系统的报文规律及密钥进行分析,得出相关统计规律,并用于密码攻击以获取明文。分析手段分为统计分析与数学分析两种。

统计分析主要是分析明文与密文的统计规律

数学分析则是通过数学求解的方法来破译。

分析攻击法具体可分为线性密码分析(Linear Cryptanalysis)、差分密码分析以及线性与差分的混合分析方法等。

线性密码分析

线性密码分析是己知明文攻击方法,其核心在于以线性近似的方法将待攻击算法表示出来。一般来说,线性攻击需要的明文通常较多,因此效率较低。

差分密码分析

差分密码分析(Differential Cryptanalysis)是以色列密码学家 Biham 和 Shamir 在 1990 年提出的一种选择明文攻击,其核心在于考察明文对差分与密文对差分之间的相互影响关系,来获得尽可能大的密钥。上述差分当中若出现某些较高的重现概率,这些特征可能暗含密钥信息,可通过概率计算的方式得出 可能的密钥。该方法特别适用于攻击任何由迭代一个固定轮函数结构的密码,包括 DES 在内的多种分组密码。差分密码分析还可以推广为高阶差分密码分析、不可能差分密码分析、截段差分密码分析等,以高阶差分密码分析 为常见。

评价密码攻击方法的指标:

数据复杂性:考察的是用作攻击所需要输入的数据类型(明文、密文)和数据量;

存储空间需求:考察的是攻击所需的数据存储空间大小;

处理复杂性:考察的是处理输入或存储数据所需的操作量,通常以完成攻击所需的时间复杂度。

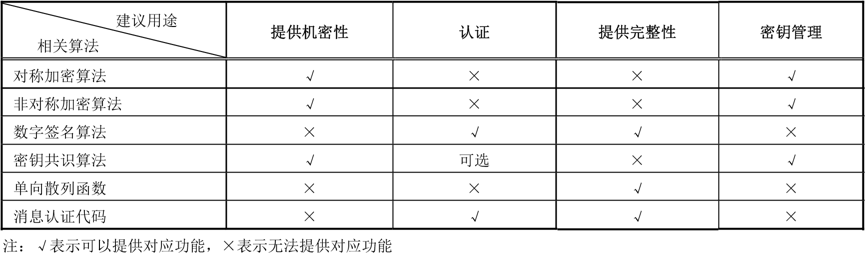

应用密码系统的选用原则