-

1 课程内容

-

2 随堂测验

-

3 课程资料

![]()

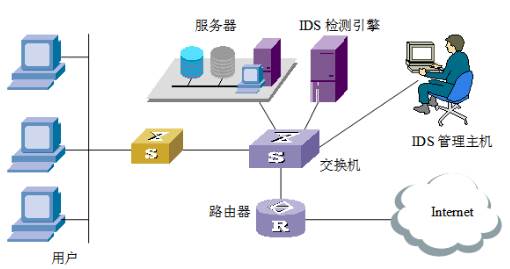

入侵检测系统的作用:监控网络和系统;发现入侵企图或异常现象;实时报警;主动响应;审计跟踪。形象地说:

(1) 它是一台网络摄像机,能够捕获并记录网络上的所有数据;

(2) 它是一台智能摄像机,能够分析网络数据并提炼出可疑的、异常的网络数据;

(3)它还是一台X光摄像机,能够穿透一些巧妙的伪装,抓住实际的内容。

图1:入侵检测系统IDS

![]()

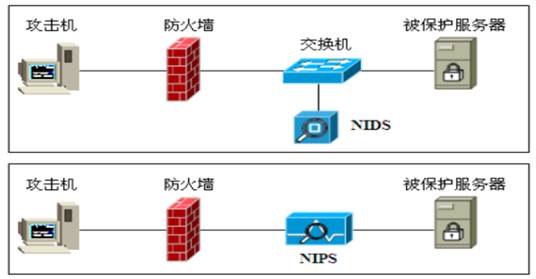

入侵防护系统 (IPS) 则倾向于提供主动防护:其设计宗旨是预先对入侵活动和攻击性网络流量进行拦截,避免其造成损失,而不是简单地在恶意流量传送时或传送后才发出警报。

IPS 是通过直接嵌入到网络中实现这一功能的:即通过一个网络端口接收来自外部系统的流量,经过检查确认其中不包含异常活动或可疑内容后,再通过另外一个端口将它传送到内部系统中。

IDS是一种并联在网络上的设备:它只能被动地检测网络遭到了何种攻击,它的阻断攻击能力非常有限,一般只能通过发送TCP重置包或联动防火墙来阻止攻击。

IPS则是一种串联在网络上的设备:一种主动的、积极的入侵防范、阻止系统,它部署在网络的进出口处,当它检测到攻击企图后,它会自动地将攻击包丢掉或采取措施将攻击源阻断。

图2:IDS与IPS接入方式比较

![]()

Snort轻量级入侵检测工具,由MartinRoesch开发。该工具能实时分析数据流量和日志IP网络数据包,能够进行协议分析。通过对内容的匹配搜索,检测不同的攻击行为,并实时报警。

BlackICE ServerProtection 软件(简称BlackICE)是由ISS安全公司出品的一款著名的基于主机的入侵检测系统。

ISS RealSecure多个检测引擎可以监控不同的网络并向中央管理控制台报告。控制台与引擎之间的通信可以通过128bitRSA进行认证和加密。

![]()

参考文献:

1、黄雄华;网络安全解决手段及入侵检测系统[D];西南交通大学;2003年

2、卢广;网络安全中入侵检测系统的设计与实现[D];大庆石油学院;2003年