4.5.1 基于Telnet/SSH的远程登录管理

1.Telnet/SSH的远程登录管理概述

交换机的管理方式基本分为两种:带内管理和带外管理。

Telnet协议是TCP/IP协议族中的一员,是Internet远程登录服务的标准协议和主要方式。

SSH(Secure Shell)为建立在应用层和传输层基础上的安全协议。

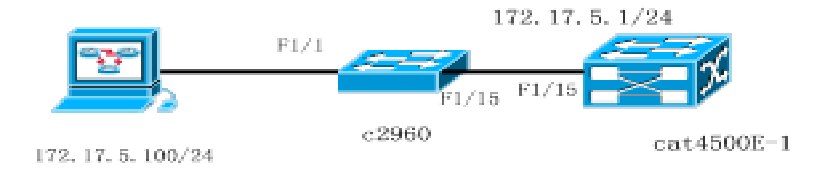

!在cat4500E-1上的配置:

Cat4500E-1(config)#interface FastEthernet1/15

Cat4500E-1(config-if)#switchport trunk encapsulation dot1q

Cat4500E-1(config-if)#switchport trunk allowed vlan all

Cat4500E-1(config-if)#switchport mode trunk

Cat4500E-1(config)#interface Vlan 5

Cat4500E-1(config-if)#ip address 172.17.5.1 255.255.255.0

!在C2960上的配置:

C2960(config)#interface FastEthernet1/1

C2960(config-if)#switchport access vlan 5

C2960(config-if)#switchport mode access

C2960(config)#interface FastEthernet 1/15

C2960(config-if)#switchport trunk encapsulation dot1q

C2960(config-if)#switchport trunk allowed vlan all

C2960(config-if)#switchport mode trunk

C2960(config)#interface Vlan5

C2960(config-if)#ip address 172.1.5.2 255.255.255.0

SSH安全外壳协议管理

Cat4500E-1中执行如下命令

Cat4500E-1#sh ip ssh

SSH Disabled - version 1.99

%Please create RSA keys to enable SSH.

Authentication timeout: 120 secs; Authentication retries: 3

Switch(config)#hostname Cat4500E-1

Cat4500E-1(config)# ip domain-name domainname.com !为交换机设置一个域名

Cat4500E-1 (config)# crypto key generate rsa !此命令是产生一对RSA密钥,同时启用SSH,

Cat4500E-1(config)# aaa new-model !启用认证,授权和审计(AAA)

Cat4500E-1(config)#username core1 password core1 !配置用户名和密码

Cat4500E-1(config)# ip ssh time-out 60 !配置SSH的超时周期 60秒

Cat4500E-1(config)# ip ssh authentication-retries 2 !配置允许SSH验证的次数

Cat4500E-1(config)# line vty 0 15

Cat4500E-1(config-line)# transport input SSH !在虚拟终端连接中应用SSH

在交换机Cat4500E-1上进行如下的配置:

Cat4500E-1(config)#line vty 0 15

Cat4500E-1(config-line)#password 7 cisco !设置telent远程登录密码为cisco

Cat4500E-1(config-line)#login !启用Telnet功能

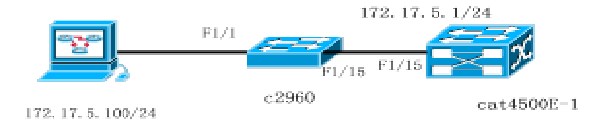

使用管理工作站中的SecureCRT软件时,在SecureCRT中,需要配置的参数也只有cat4500E-1的IP地址172.17.5.1/24

| SSH客户端 |  | Telnet客户端 |  |

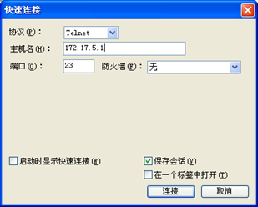

4.5.2基于SNMP的网络管理

SNMP可做的工作很多,比如以下几类:

◆以图表的方式显示路由器/交换机的带宽使用情况,可以按端口,数据流向等分类。

◆以图形方式显示网络错误(比如CRC错误).

◆某个端口出现问题时可以发送警告信息给管理员。

2.SNMP配置

(1)设置团体名和访问权限

!设置SNMP只读权限的团体名为core-1r

cat4500E-1(config)# snmp-server community core-1rro

!设置SNMP读写权限的团体名为core-1w

cat4500E-1(config)# snmp-server community core-1wrw

(2)设置NMS管理站点的IP地址

!设置管理站点的IP地址为172.17.5.100,SNMPv2,并设置团体名core-1r

cat4500E-1(config)# snmp-server host 172.17.5.100 version 2c core-1r

(3)设置管理员标识、联系方法以及物理位置

cat4500E-1(config)# snmp-server contact zhangsan-tel 8035 !设置管理者的联系电话

cat4500E-1(config)# snmp-server location318-bangong 3-floor !设置管理设备的物理位置

(4)开启监控

cat4500E-1(config)# snmp-server enable traps!启动监控

(5)测试验证

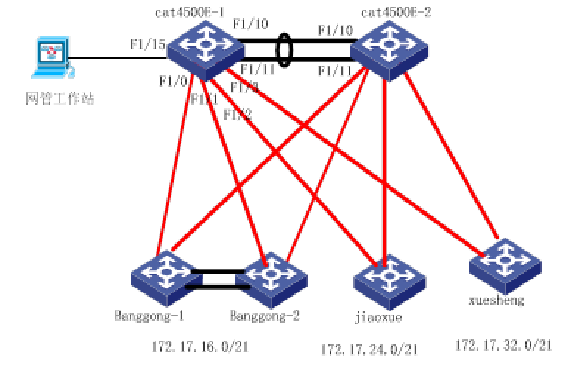

NMS示意图

4.5.3交换机集群管理配置

1.集群管理

交换机集群技术可以将分布在不同地理范围内的交换机逻辑地组合到一起,可以进行统一的管理。

2.集群配置

首先确定一个命令交换机

(3)将候选交换机cat4500E-1和cat4500E-2、jiaoxue加入到集群中

Bangong-1(config)#cluster member 2 mac-address 01c0.4c5f.9d08 password 111

!加入成员交换机cat4500E-1,并设置密码为111

Bangong-1(config)#cluster member 3 mac-address 01c0.4c6b.1e48 password 222

!加入成员交换机cat4500E-2,并设置密码为222

Bangong-1(config)#cluster member 4 mac-addres 01c0.4c7a.4642 password 333

!加入成员交换机jiaoxue,并设置密码为333

!验证测试:验证成员交换机配置

bangong-1#show cluster members

SN MAC Name Hop State LcPort UpSN UpMAC UpPort

-- -------------- ------------- --- -------- ------- ---- -------------- -------

1 01c0.4c5e.4e1f bangong-10 up<Cmdr>

2 01c0.4c5f.9d08 cat4500E-1 1 up Fa0/0 1 01c0.4c5e.4e1fFa1/0

3 01c0.4c6b.1e48 cat4500E-2 1 up Fa0/0 1 01c0.4c5f.9d08 Fa1/15

4 01c0.4c7a.4642 jiaoxue 2 up Fa0/0 2 01c0.4c6b.1e48 Fa0/0

(4)验证可以远程登录到集群中其它交换机

bangong-1#rcommand 2 !从命令交换机登录到成员交换机2

cat4500E-1#exit !返回命令交换机

镜像技术及应用

镜像配置:

(1)配置镜像源端口

Cat4500E-1(config)#monitor session 1 source interface f1/0 – 3!将cat4500E-1下联交换机的端口f1/0-3作为镜像源端口

(2)配置镜像目的端口

Cat4500E-1(config)#monitor session 1 destinationinterface f1/15 !将cat4500E-1与网管工作站连接的端口f1/15作为镜像目的端口

(3)查看镜像配置信息

Cat4500E-1>sh monitor session 1

Session 1

---------

Source Ports:

RX Only: None

TX Only: None

Both: Fa1/0-3

Source VLANs:

RX Only: None

TX Only: None

Both: None

Destination Ports: Fa1/15 镜像配置拓扑

Filter VLANs: None

(4)在网管工作站通过sniffer等网管分析工具抓包分析。

镜像配置拓扑

4.5.5 QoS及配置管理

QOS配置:配置qos一般要通过以下五步:

(1)全局模式下,启用qos功能

(2)设置访问控制列表匹配的流量

(3)设置一个class-map,来匹配第二步设置的访问控制列表

(4)创建一个策略,并进入policy map 配置模式,这个策略要包含第三步定义的class表,并且限制的带宽要在此明确指定。

(5)将policy-map应用到相应的接口上

(1)全局模式下,启用qos功能

命令格式为:switch(config)#mls qos

默认情况下qos是disable,应用qos时,必须先启用它。可以用show mls qos命令查看交换机qos状态。如,

Switch#show mls qos

QoS is enabled

QoS ip packet dscp rewrite is enabled

(2)设置访问控制列表匹配的流量

定义一条访问控制列表,这条访问控制列表可以是标准的,可以是扩展的,可以是命名的,1-99是标准访问控制列表命名列表,100以上是扩展的访问控制列表命名列表。

如,Switch(config)#access-list 15 permit tcp host 192.1.1.1

(3)设置一个class-map,来匹配第二步设置的访问控制列表

命令格式为:switch (config)#class-map [match-all|match-any] {map-name}

Switch(config-cmap)#match access-groupaclnumber

交换机默认的策略为match-all,匹配所有;match-any,表示至少符合一个条件,class map是一个分类表,与前面定义的访问控制列表相关联。

如,Switch(config)#class-map class1 !创建一个class map名为class1,并进入class map 配置模式。

Switch(config-cmap)#match access-group 15 !与前面配置的ACL15相匹配

(4)创建一个策略,并进入policy map 配置模式

命令格式:Switch(config)# policy-mappolicy-map-name

Switch(config-pmap)#

如,Switch(config)# policy-map policy1!创建一个policy map名为policy1

Switch(config-pmap)#class class1!创建一个在该policy map 中使用的数据分类,并进入数据分类配置模式

(5)将policy-map应用到相应的接口上

命令格式:switch(config-if)#service-policy input/outputpolicy-map-name

如,Switch(config-if)#service-policy input policy1

进入接口视图,应用策略,接口一般指端口,不能在vlan接口去应用QOS。据流有入、出之分,在应用时要注意,数据是从哪到哪里,否则控制无效,如果实在是不清楚数据流走向,可以在IN方向和OUT方向作双向控制。

注意:QOS机制不能与flowcontrol(流控制)功能共存在同一个端口上。

3.QOS配置

交换机bangong-1配置:

Bangong-1(config)#access-list 101 permit ip 172.17.16.00.0.7.255 any

!定义ACL,设置要限速的IP网段

Bangong-1(config)#class-map xiansu101 !创建class-map,名字为xiansu101

Bangong-1(config-cmap)#match access-group101 !class-map与定义的ACL匹配

Bangong-1(config)#policy-map xiansu-bg !创建policy-map,名字为xiansu-bg

Bangong-1(config-pmap)#class xiansu101 !匹配class xiansu101

Bangong-1(config-pmap-c)#police 8000 512 exceed-action drop

!限速8000Kbit(1MB),猝发流量限制值为512Byte,丢弃带宽超限部分的报文

Bangong-1(config-pmap-c)#end

Bangong-1 #conf

Bangong-1 (config)#int fa 1/0 !进入接口

Bangong-1 (config-if)#service-policy input xiansu-bg !将该限速策略应用在接口上

交换机xuesheng配置

xuesheng(config)#access-list 103 permit ip 172.17.32.00.0.7.255 any

!定义ACL,设置要限速的IP网段

xuesheng(config)#class-map xiansu103 !创建class-map,名字为xiansu103

xuesheng(config-cmap)#match access-group103 !class-map与定义的ACL匹配

xuesheng(config)#policy-map xiansu-xs !创建policy-map,名字为xiansu-xs

xuesheng(config-pmap)#classxiansu103 !匹配class xiansu103

xuesheng(config-pmap-c)#police 4000 512 exceed-action drop

!限速4000Kbit猝发流量限制值为512Byte,丢弃带宽超限部分的报文

xuesheng(config-pmap-c)#end

xuesheng#conf

xuesheng(config)#int fa 1/0 !进入接口

xuesheng(config-if)#service-policy input xiansu-xs !将该限速策略应用在接口上