3.4 工作任务四 网络安全设计与配置

【任务分析】

根据前期的需求分析可以发现,升级后的网络覆盖范围更大,功能更强,用户更加复杂,因此为了保证升级后的网络能够安全有效的运行,在升级过程中,要增加网络安全策略,以提高网络安全管理能力。在进行内部安全设计是主要需要考虑一下几个方面:

(1)为了实现对学生用户上网行为的管理,需要实行身份认证和有目的的访问控制策略。

(2)由于学生用户成为网络的主要用户,可能存在严重的IP盗用和非法接入问题。

(3)学生是园区网中最活跃的用户,对网络技术充满好奇,勇于尝试。有些学生在好奇心的驱使下在园区网中使用学习到的或自己研究的各种技术,可能对网络造成影响和破坏。

【任务要求】

任务名称 | 网络安全设计与配置 |

任务目标 | 掌握校园网内部安全策略的设计及配置。 |

学习方式与工具 | 网络设备实验室:三层或二层交换机、双绞线若干,或者思科Packet Tracer模拟器。 |

相关知识 | 网络安全技术:交换机端口安全、AAA认证 |

工作任务 | (1)端口接入控制;(2)AAA认证配置管理; |

完成任务和成果 | 校园网安全设计方案,安全相关配置文档 |

3.4.1 端口接入控制

交换机的端口在默认情况下与集线器的使用方法相似,因此网络中的非法主机可以较容易地连接到交换机的空置端口上进行信息收集或网络攻击。在局域网中,为了减少这种安全隐患,在部署网络的时候,应该使用交换机的端口安全功能,并保护未使用的端口。

1.交换机端口安全

端口安全功能是通过对MAC地址表的配置,实现只允许一台或几台确定的设备访问此台交换机某个端口的功能,从而限制非法主机的接入。合适设置端口安全策略不但可以避免非法主机的接入,而且可以有效防范MAC地址泛洪攻击。

(1)交换机端口安全的分类

端口安全地址的配置方法通常有下面三种。

①静态安全MAC地址:是由管理员手工为端口配置的MAC地址。这种地址存储在地址表和运行配置中,保存后掉电不丢失,一旦配置就必须通过手动才能删除。配置如下:

Switch (config-if)#switchport port-security

!开启端口安全

Switch (config-if)#switchport port-security maximum 1

!将最大安全地址数设置为1(默认)

Switch (config-if)#switchport port-security mac-address 0060.706B.BBC3

!配置静态安全地址

Switch (config-if)#switchport port-security violation restrict

!将安全违规模式配置成限制

Switch (config-if)#end

②动态安全MAC地址:是由端口通过检查数据包的源MAV地址动态学习的,并且仅存储在地址表中。以此方式配置的MAC地址在交换机掉电时将被移除,再次启动后会被重新学习。动态安全地址配置:

Switch (config-if)#switchport port-security

Switch (config-if)#switchport port-security maximum 2

Switch (config-if)#switchport port-security violation protect

Switch (config-if)#end

③粘滞安全MAC地址:粘滞安全MAC地址是由端口动态学习的静态地址,可以保存在启动配置中,掉电不丢失。粘滞安全地址配置:

Switch (config-if)#switchport port-security

Switch (config-if)#switchport port-security maximum 1

Switch (config-if)#switchport port-security mac-address sticky

Switch (config-if)#switchport port-security violation shutdown

Switch (config-if)#end

(2)交换机安全违规模式

当出现以下任一情况时,则会发生安全违规:地址表中添加了最大数量的安全 MAC 地址,有非法工作站试图访问接口;在一个安全接口上获取或配置的地址出现在同一个 VLAN 中的另一个安全接口上。

根据出现违规时交换机要采取的措施,可以将端口的违规模式配置为保护(protect)、限制(restrict)、关闭(shutdown)三种模式。其中关闭为默认的安全违规模式。

(3)端口安全的配置

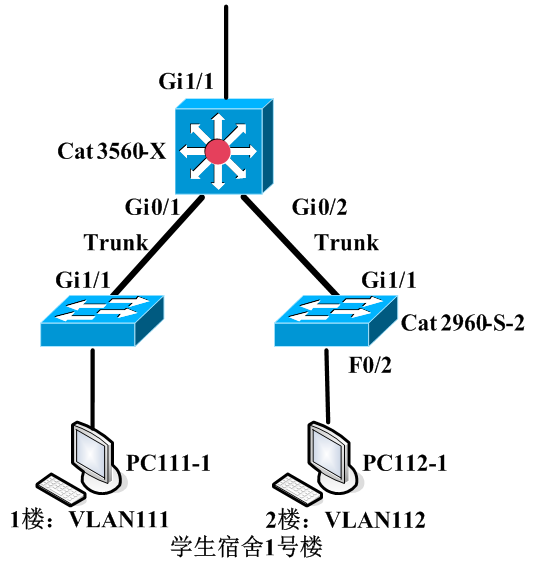

针对本案例中的用户特点分析,主要是学生用户端需要进行交换机端口保护。在进行端口安全策略设计时需要考虑到下面两点:①学生宿舍信息点数远远小于学生数量,因此学生需要通过共享信息点的方式进行网络接入,共享方式包括使用集成路由器、无线AP、集线器等;②通过了解学校对学生的管理方式,发现每学年都有部分甚至全部学生进行宿舍调整。

考虑到上述因素,为了简化管理员的管理,在选择端口安全策略时,应该选择动态安全地址,并且每个端口的安全地址最大数目不能设置为1,安全违规策略建议设置为保护。

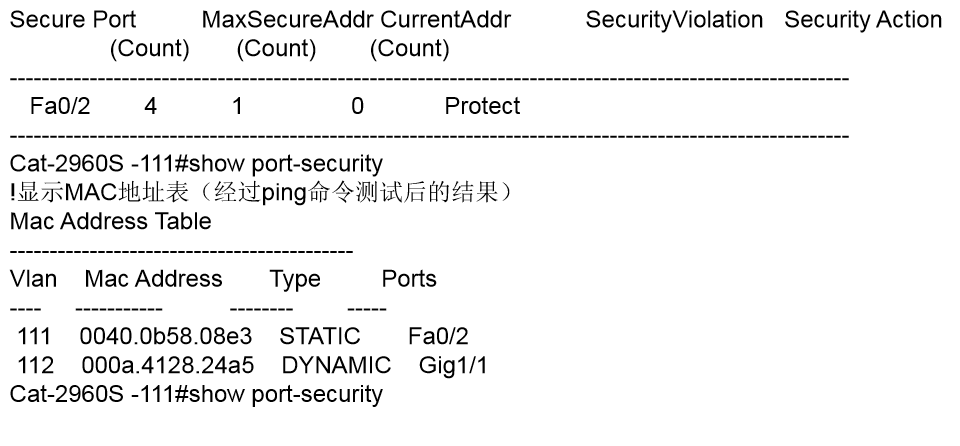

学生宿舍1号楼1楼交换机的端口安全配置:

Cat-2960S -111(config)#interface fastethernet 0/2

Cat-2960S -111(config-if)#switchport port-security

!启用端口安全

Cat-2960S -111(config)# switchport port-security maximum 4

!将最大安全地址数设置为4

Cat-2960S -111(config-if)# switchport port-security violation protect

!将安全违规模式设置为保护

Cat-2960S -111(config-if)#end

!显示端口安全配置结果

2.保护未使用的端口以及配置

针对未使用的交换机端口,为了方式非法用户的接入,可以直接关闭。本案例中学生宿舍1号楼1楼交换机的端口保护配置:

Cat-2960S -111(config)#interface fastethernet 0/1

Cat-2960S -111(config-if)#shutdown

Cat-2960S -111(config)#interface range fastethernet 0/3 - 23

Cat-2960S -111(config-range-if)#shutdown

Cat-2960S -111(config-range-if)#end

3.4.2 AAA认证配置管理

AAA是Authentication、Authorization、Accounting的简称,顾名思义,AAA可以为用户提供认证、授权和计费功能。AAA实质上是一种访问控制机制,它决定满足什么条件的用户才能够访问网络服务器以及不同用户可以使用哪些服务。

AAA的三种功能均可以进行用户认证,既成一体,又相互独立。管理员可以通过配置,实现三种功能中的一种或几种。其中,认证(Authentication)用于验证用户是否可以获得访问权限;授权(Authorization)根据不同权限为通过了身份认证的用户提供可以使用的服务;计费(Accounting)对网络资源的使用情况进行统计、审核、报告,并进行计费。

AAA服务在网络工程中主要可以使用在下面两种情况下:第一种是通过其安全机制,控制用户对核心服务器的访问;第二种是使用访问控制机制对网络用户进行身份认证以及计费。

1.认证方案与认证模式

AAA支持本地认证、不认证、RADIUS认证和HWTACACS认证四种认证模式,并允许组合使用。组合认证模式是有先后顺序的。例如,authentication-mode radius local表示先使用RADIUS认证,RADIUS认证没有响应再使用本地认证。当组合认证模式使用不认证时,不认证(none)必须放在最后。

2.授权方案与授权模式

AAA支持本地授权、直接授权、if-authenticated授权和HWTACACS授权四种授权模式,并允许组合使用。组合授权模式有先后顺序。例如,authorization-mode hwtacacs local表示先使用HWTACACS授权,HWTACACS授权没有响应再使用本地授权。当组合授权模式使用直接授权的时候,直接授权必须在最后。例如:authorization-mode hwtacacs local none。RADIUS的认证和授权是绑定在一起的,所以不存在RADIUS授权模式。

3.计费方案与计费模式

AAA支持六种计费模式:本地计费、不计费、RADIUS计费、HWTACACS计费、同时RADIUS、本地计费以及同时HWTACACS、本地计费。

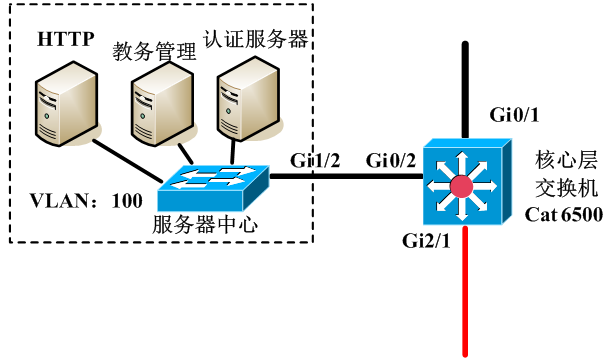

4.使用AAA控制核心交换机的访问

在校园网中,由于学生用户的存在,网络安全管理比较复杂,不允许除管理员以外的用户对校园网的骨干设备进行管理和访问。下面以核心层交换机Cat6500为了介绍配置配置步骤:

步骤1:配置Cat6500上的特权模式密码

Cat6500(config)#enable secret adminpass

Cat6500(config)#exit

步骤2:建立本地用户Test,启用AAA,为登陆行为配置命名列表TEST。

Cat6500(config)#username Admin secret adminpass

Cat6500(config)#aaa new-model

Cat6500(config)#aaa authentication login TEST local

步骤3:将命名列表应用到Console和VTY线路模式下。

Cat6500(config)#line console 0

Cat6500(config-line)#login authentication TEST

Cat6500(config-line)#exit

Cat6500(config)#line vty 0 4

Cat6500(config-line)#login authentication TEST

Cat6500(config-line)#exit

步骤4:验证Console登陆。

连续输入exit数次退出Console口,重新登录,输入用户名和密码,登陆成功。

User Access Verification

Username:Admin

Password:

Cat6500>

步骤5:验证远程Telnet登陆。

从PC使用telnet登录到路由器,输入用户名和密码,登陆成功。

PC>telnet 172.16.1.17

Trying 172.16.1.17 ...Open

User Access Verification

Username: Admin

Password:

Cat6500>enable

Password:

Cat6500#

【任务归纳】

通过本工作任务的学习与实践训练,掌握局域网环境中的端口安全、AAA认证技术及其应用,以此来加强校园网的网络安全意识。